O cenzurze stron internetowych

Wilk przeskoczy, wąż się prześlizgnie. My też.

Gdzieś w odległych zakątkach tego świata mieszkają ludzie, którzy mieli pecha. Urodzili się w krajach mniej lub bardziej autorytarnych, próbujących ściśle kontrolować ich dostęp do informacji.

Często ta kontrola jest dziurawa i wystarczy parę prostych sposobów, żeby ją ominąć. Nie są one żadną wiedzą tajemną i można je znaleźć w zwykłych komentarzach internautów.

Jednak komentarze bywają odpowiednikiem ryby dla głodnego. Spełniają doraźną potrzebę, mówiąc trafnie co zrobić; ale nie mówią przy tym, dlaczego to robimy.

„Użyj Tora albo VPN-a”. „Zmień DNS-a”. Większości osób mało mówią takie inkantacje. A jeśli nawet ktoś znajdzie konkretne porady i raz obejdzie cenzurę, to kolejna aktualizacja urządzenia albo przeglądarki może go cofnąć do punktu wyjścia.

Stworzyłem ten wpis, żeby nieco wypełnić tę lukę informacyjną, dać wędkę zamiast ryby. Pokazać w przystępny sposób, dlaczego pewne metody – zarówno cenzury, jak i obejścia – działają.

Źródło obrazka: r4bb1t.com. Przeróbki moje.

Spis treści

- Wprowadzenie i motywacja

- Anatomia klikania w link

- Metody internetowej cenzury

- Omijamy blokady

- Podsumowanie

Wprowadzenie i motywacja

To co, dupochronik na początek? ![]()

Mój wpis jest neutralnym omówieniem narzędzi pozwalających omijać cenzurę w krajach całkiem obcych, nie utrzymujących z Polską stosunków dyplomatycznych. Wszelkie podobieństwo do metod omijania polskich blokad jest niezamierzone i przypadkowe.

Skoro ta sprawa z głowy, to odpowiem jeszcze na hipotetyczny zarzut:

„Jeśli to blokują, to widocznie mają ważny powód! Po co tam wchodzisz?”.

Po pierwsze: niekoniecznie muszą mieć ważny powód. Czasem to po prostu kaprys prywatnego operatora telekomunikacyjnego (to oni wprowadzają cenzurę od strony technicznej).

Pewien taki hiszpański operator, Masmovil, blokował stronę Projektu Tor, zapewniającego darmowe narzędzia do zachowania anonimowości w sieci. Nie mieli żadnego nakazu sądowego, żeby taką blokadę wprowadzić, zrobili to na własną rękę i wbrew niektórym swoim klientom.

Po drugie: może nie jestem przeciwny blokadzie, ale mam powód, żeby zajrzeć na drugą stronę. Na przykład chcę zobaczyć, jakie kwestie „trendują” na cenzurowanych stronach propagandowych, żeby użyć tej wiedzy do wyłapywania trolli.

Po trzecie: może po prostu tak mi każe buntownicza natura.

Są dziesiątki powodów i nie będę w nie wnikał. Chcę tu tylko dzielić się (amatorską) wiedzą i przydatnymi metodami, a nie bawić się w moralizowanie. A zatem – przejdźmy do wiedzy.

Anatomia klikania w link

Z punktu widzenia internautów życie jest proste – przewijamy sobie stronę w naszej przeglądarce, aż nasz wzrok przykuje jakiś link. Klikamy w niego. Chwilę później na naszym ekranie wyświetla się kolejna strona. Przewijamy…

Za kulisami dzieje się jednak kilka ciekawych rzeczy. Warto je pobieżnie poznać, żeby wiedzieć, jak działa cenzura.

Załóżmy, że klikamy w zwykły link – taki jak ten, prowadzący do mojego pierwszego wpisu z serii „Internetowa inwigilacja”.

Jego pełen adres jest taki:

Fragment na biało to domena – taki trzon nazwy strony. Jest jak parasol, pod którym zebrane są wszystkie podstrony. Czyli na przykład różne wpisy na moim blogu.

Tylko że domena to odpowiednik czytelnej nazwy adresata. Taki „Jan Nowak” na wysyłanej pocztówce z wakacji.

Jeśli chcemy coś wysłać temu Nowakowi, to musimy na kopercie zapisać również jego adres. Inaczej nasza przesyłka nie dotrze na miejsce. W internecie takimi adresami są adresy IP.

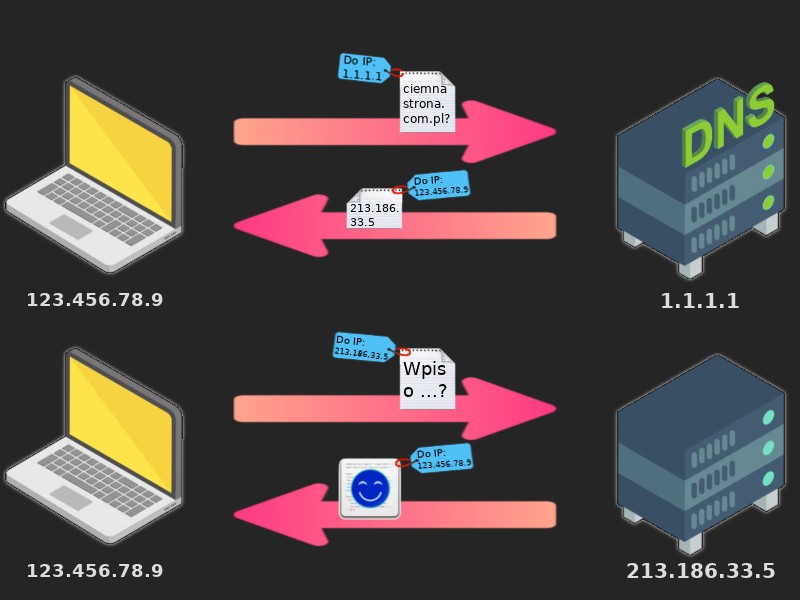

Problem: w momencie klikania w link do nieznanej wcześniej strony przeglądarka nie zna jej adresu IP. Ma tylko czytelną nazwę domeny, ciemnastrona.com.pl. W jakiś sposób musi przejść od tej czytelnej nazwy do właściwego adresu.

W tym celu wysyła pytanie do DNS-a – swoistej książki adresowej internetu. Ten odpisuje, podając liczbowy adres. Jak na przykład:

Mając ten ogólny adres, przeglądarka wysyła pod niego prośbę o konkretną rzecz. Czyli w naszym przypadku – o pierwszy wpis z „Internetowej Inwigilacji”.

Otrzymuje go, a strona wyświetla się na naszym ekranie. Dla wzrokowców schemat całej interakcji, czytamy od góry do dołu:

Źródło tych i kolejnych ikon: Flaticon, ikony systemu Linux.

Dokładna lista pod koniec wpisu.

…Ale co, jeśli coś pójdzie nie tak?

Być może Ciemna Strona jest w jakimś obcym, odległym od Polski kraju cenzurowana. W takim wypadku zamiast upragnionej strony moglibyśmy zobaczyć jedynie pustkę. Albo stronę z ostrzeżeniem.

Metody internetowej cenzury

Cenzura nastąpiła zapewne na którymś z dwóch etapów:

- Na etapie kontaktu z DNS-em (cenzura przez DNS, najczęstszy rodzaj);

- Na etapie kontaktu z właściwym adresatem (cenzura przez IP).

Oczywiście możliwe też, że cenzor uderzył bezpośrednio w stronkę, którą chcieliśmy odwiedzić.

Przybliżmy teraz różne metody cenzurowania treści w internecie.

Cenzura przez DNS

Wspomniałem wyżej, że DNS jest jak książka adresowa internetu i że to do niego zwraca się nasza przeglądarka. Ale to dość szczątkowe informacje. Czym on jest, do kogo należy?

Odpowiedź: każdy DNS (Domain Name System) to skupisko serwerów – mocnych komputerów odpowiadających na zapytania internautów o adresy domen.

Dlaczego skupisko? Bo pojedynczy serwer nie pomieściłby wszystkich adresów stron. W obrębie DNS-ów obowiązuje ścisła hierarchia. Gdy serwer nie zna adresu, o który go pytamy, to „przekazuje pytanie wyżej”. W korpojęzyku: eskaluje.

Któryś z serwerów powinien wiedzieć, jaki jest adres szukanej przez nas strony.

Napisałem „każdy DNS”, bo liczba pojedyncza mogłaby przekłamywać. Nie ma czegoś takiego jak pojedynczy, ogólnoświatowy DNS.

Często każda firma telekomunikacyjna daje nam własny. Zapewne wpięty w coś globalniejszego, żeby zachować aktualność informacji. Ale poza tym kontrolowany przez nią. W Polsce takimi telekomami są na przykład Play i Orange.

A w jaki sposób go „daje”? Ano w taki, że w momencie łączenia się z internetem nasz punkt dostępu – czyli na przykład router albo telefon, jeśli korzystamy z sieci mobilnej – proponuje nam adres DNS-a ustawiony przez producenta.

Zatem najczęściej korzystamy z tego, co nam ustawiła firma telekomunikacyjna. Zapewne ich własnego DNS-a, nad którym mają kontrolę.

Zaś dzięki tej kontroli mogą na przykład ustawić na prośbę rządu, żeby ich DNS wysyłał nieprawdziwą informację, gdy zostanie zapytany o adres cenzurowanej strony.

To najczęściej stosowana metoda cenzury. Jest dla rządów prosta, bo wystarczy wysłać oficjalne żądanie do firmy telekomunikacyjnej. Jest też dość skuteczna, bo wielu użytkowników korzysta z domyślnych DNS-ów i nie ma pojęcia, jak je zmienić.

Cenzura tak, oszustwo nie

Fałszywe informacje? Możemy sobie teraz wyobrazić scenariusz straszniejszy niż cenzura – DNS całkowicie nas okłamuje. Pytamy go o stronę fikcyjnego banku nasz-bank.pl, zaś on odsyła nam adres IP odpowiadający całkiem innej stronce, niedobrzy-ludzie.lol.

W pasku przeglądarki widzimy domenę naszego banku, a strona jest wierną podróbką tej prawdziwej bankowej. Ufnie wpisujemy w formularze nasze dane i zostajemy ograbieni.

Na szczęście to raczej mało realny scenariusz i DNS nas wprost nie oszuka.

Po pierwsze: czasem działa mechanizm obronny o nazwie DNSSEC (skrót od DNS Security Extensions).

Tak jak wcześniej wspominałem, DNS ma swoją hierarchię. Serwery wyżej położone mogą ręczyć za te będące niżej. Zyskujemy swoisty łańcuszek zaufania; zaczynający się od jednego z nielicznych podmiotów zapisanych w naszej przeglądarce.

Ta centralizacja zaufania może budzić mieszane uczucia. Ale dzięki temu, że wychodzi od instytucji międzynarodowych, powinna być odporna na próby oszustwa na poziomie krajów.

Kiedy DNSSEC działa, to mamy gwarancję, że DNS udziela nam autentycznej odpowiedzi.

Po drugie: niezależnie od tego, czy działa DNSSEC, drugą warstwą ochronną jest HTTPS.

Za każdym razem, kiedy odwiedzamy stronki zaczynającą się od https://, muszą one okazać naszej przeglądarce certyfikat – swoisty „dowód tożsamości”, inny dla każdej strony i wystawiony przez jedną z akceptowanych instytucji. Praktycznie nie do podrobienia.

Wniosek: o ile nie zajdą jakieś szczególne okoliczności, to DNS raczej nie będzie w stanie całkowicie nas okłamać. Uff.

Jeśli budzi Wasz niepokój fakt, że filarami bezpieczeństwa w internecie jest tylko kilka organizacji, to obawy mogą być uzasadnione.

Przypadek złej/przejętej instytucji poręczającej już miał miejsce. Była to głośna aferka wokół DigiNotar – wystawili komuś całkiem obcemu certyfikaty przeznaczone dla Google, Skype’a, Microsoftu… Mogło to pozwolić hakerom zyskać wgląd do kont mailowych 300 000 Irańczyków.

Warto o tych sprawach wiedzieć, ale są nieco poza tematyką tego wpisu.

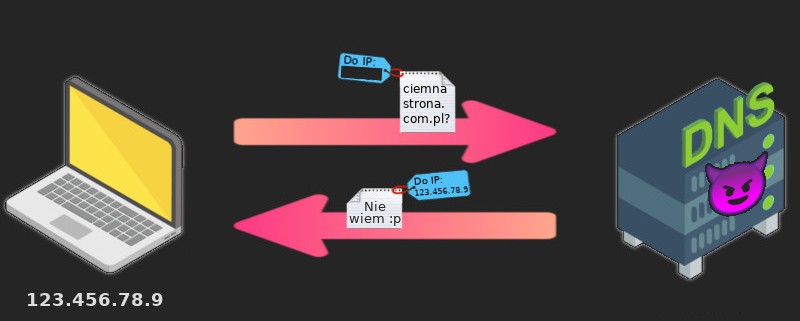

Tym niemniej DNS nadal może wyrządzić nam złośliwość. Na nasze pytanie o adres strony może po prostu skłamać „nie wiem, nie znam”.

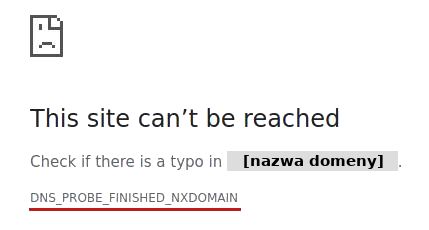

Nie trafimy wtedy na żadną stronę, ale w naszej przeglądarce wyświetli się charakterystyczny błąd.

Jeśli go zobaczymy, to warto zacząć się rozglądać za sposobem na obejście cenzury. Parę przykładowych za moment.

Cenzura przez adresy IP

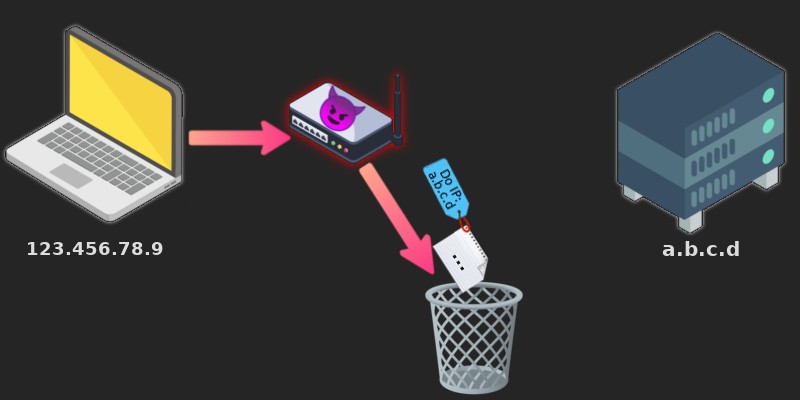

Nawet jeśli poznaliśmy adres stronki, zagrożenie cenzurą nie znika. Możliwe jest bowiem blokowanie adresów IP.

Kiedy cokolwiek wysyłamy w sieć – również prośby o konkretne strony – adres IP naszego adresata jest widoczny na zewnątrz. Dla każdego, komu tylko chce się patrzeć. A cenzorom się chce.

Nasza prośba o stronkę zapewne będzie przechodziła przez infrastrukturę firmy telekomunikacyjnej – ich routery i inne bajery. Całkiem możliwe, że spojrzą na adres IP, zobaczą że jest na liście stron blokowanych i nie prześlą naszej prośby dalej. Nie dostaniemy upragnionej stronki.

Jeśli to taka skuteczna metoda, to dlaczego nie jest częściej stosowana?

A dlatego, że w obecnych czasach pod jednym adresem IP często znajduje się wiele różnych domen. Do tego adresy IP bywają co pewien czas zmieniane.

Gdyby tak po prostu zablokować adres IP, to wiele całkiem przypadkowych stron przestałoby działać. Z punktu widzenia telekomu to niezadowoleni klienci.

Mimo to znane są przypadki, kiedy ich takie wahania nie powstrzymały.

Raz zrobiła to nasza autokratyczna Rosja, uderzając w popularne serwery od Amazona i Google’a.

Innym przykładem są blokady nałożone przez pewien austriacki telekom. Zapewne pod presją wydawnictwa naukowego Elsevier. Zarówno na domeny, jak też na adresy IP.

Wśród zablokowanych adresów były największe firmy oferujące infrastrukturę internetową.

Telekomy musiały dobrze wiedzieć, że taka blokada będzie małą internetową katastrofą. A jednak podjęły ten krok.

Strącenie niewygodnej stronki

Czasem ktoś bardzo nie chce, żeby ludzie poznali pewne informacje. Może wtedy uderzyć w samo źródło, zamiast stawiać dziurawe płotki na drodze zwykłych internautów.

Może to zrobić, wysyłając na przykład groźne prawnicze pismo do firmy zapewniającej tej stronie hosting. Albo koordynując cyfrowy atak, polegający na przeciążeniu niewygodnej strony przez bombardowanie jej zapytaniami.

Oczywiście w skali międzynarodowej możliwości tej metody są ograniczone.

Jest mała szansa na to, że jakaś firma z USA tak od ręki usunie hostowaną przez siebie stronę, bo jakiś Chińczyk napisał, że jej nie lubi.

Natomiast jeśli cenzor ubije stronkę, w ten czy inny sposób, to żadne DNS-y czy VPN-y nie pomogą. Po prostu jej nie ma. Trzeba czekać aż się odrodzi albo ją zastąpić czymś nowym.

Omijamy blokady

Najczęstszą blokadą jest ta na poziomie DNS-a. Zatem zmiana DNS-a wydaje się rozwiązaniem najlepiej dopasowanym do problemu i często jest polecana.

Problem w tym, że wymaga to zmiany ustawień. Tak, to dość łatwe i wymaga tylko paru kliknięć. Ale może odstraszać wiele osób, obawiających się że „coś popsują”.

Z tego względu postanowiłem zacząć od metod pozbawionych efektów ubocznych. Nie musimy niczego zmieniać po swojej stronie, żeby z nich skorzystać. Po prostu próbujemy. Jeśli nie zadziała, to sprawdzamy kolejną metodę.

Użycie innego hotspota

Rozwiązanie rzadko polecane jako sposób na zmianę DNS-a, a jednak całkiem realne. Jest o tyle fajne, że nie wymaga żadnego grzebania w ustawieniach.

Po prostu zabieramy laptopa na spacer do kawiarni lub galerii handlowej, tam podłączamy się do jakiegoś otwartego hotspota.

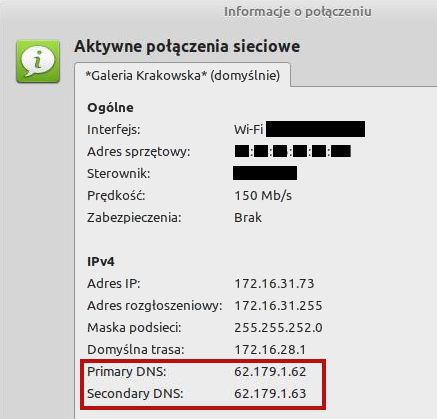

Żeby sprawdzić na komputerze, jakiego proponują nam DNS-a, możemy po połączeniu z siecią kliknąć w ikonę siły sygnału w prawym dolnym rogu i wybrać stamtąd opcję Informacje o połączeniu albo coś podobnego.

Sprawdzałem na systemach Windows i Linux Mint, tu przykład z tego drugiego:

Hotspot w pewnej galerii. Proponuje nam dwa adresy DNS, podstawowy i rezerwowy. O ile nie ustawiliśmy własnego, to nasz komputer skorzysta z któregoś z nich.

Czasami administratorzy ręcznie ustawiają w routerach DNS-y spod adresów 1.1.1.1 (Clouflare) albo 8.8.8.8 (Google). Które nie cenzurują krajowych stronek, a przy tym są na tyle powszechne, że ustawianie ich nie budzi podejrzeń.

Jeśli trafimy na takiego hotspota, to ominiemy blokadę na poziomie DNS-a. Nie musimy nic robić, po prostu przeglądamy internet jak zawsze.

Blokada na poziomie IP nadal by nas zatrzymała. Ale, jak wspominałem, takie przypadki są dużo rzadsze.

Archiwa internetowe

To serwisy, które zapisują i przechowują treść stron internetowych podsyłaną im przez użytkowników.

O ile same nie są blokowane albo nie wywarto na nie nacisków, to powinniśmy być w stanie łatwo je odwiedzić i znaleźć na nich poszukiwaną treść.

Jak z nich korzystać?

-

Kopiujemy link do naszej cenzurowanej strony.

Prawy przycisk myszy i opcja

Kopiuj link/odnośnik; na urządzeniu mobilnym przytrzymujemy palcem, żeby pojawiły się opcje. -

Odwiedzamy stronę archiwum.

Podam tu przykłady dwóch – Wayback Machine oraz archive.ph.

-

Wklejamy link w pole.

Zwracamy przy tym uwagę na to, żeby wkleić we właściwe – w przypadku archive.ph górne pole w czerwonej ramce to miejsce na wklejenie strony do zarchiwizowania. Wyszukiwarka stron już zapisanych jest niżej.

Jeśli ktoś wcześniej zapisał treść do archiwum, to wyświetli się kalendarz z datami zrzutów. Klikamy w którąś z nich, żeby wyświetlić treść strony w danym dniu.

Ograniczeniem archiwów jest to, że przechowują jedynie zrzut z określonego momentu w czasie. Jeśli cenzurowana strona się często zmienia, to możliwe że w archiwum nie będzie jej najbardziej aktualnej wersji.

To zamrożenie w czasie może być również zaletą. Archiwum to nasz jedyny ratunek, jeśli strona została ubita przez cenzora.

Archiwa czasem same są blokowane na poziomie DNS-ów. Nie zawsze przez cenzurę krajową.

Takie na przykład archive.is, czyli jedno z najbardziej niepokornych archiwów, nie działało, gdy próbowało się poznać jego adres przez DNS-a od Cloudflare (dziękuję za informację, M.). Według pewnego wpisu, odsyłającego do źródeł, nie była to taka czarno-biała sprawa.

W każdym razie w internecie nie ma co wierzyć komukolwiek na sto procent, jest pełno odcieni szarości.

Stronki pośredniczące

To strony internetowe takie jak ProxySite oraz zapewne sporo innych (osobiście nie testowałem żadnej).

Podajemy im link do odwiedzanej strony, a te odwiedzają ją swoimi skryptami, pobierają i nam wyświetlają. Zapewne korzystają przy tym z własnego DNS-a i raczej są niezależne od naszego telekomu. Więc cenzura ich nie powstrzyma.

Wady tej metody?

Domniemana: nie mamy pewności, czy takie stronki nie zbierają o nas ogólnych danych (jak te, które opisywałem w „Internetowej inwigilacji”). Fakt, że świadomie próbujemy ominąć cenzurę, może nas dodatkowo wyróżniać z tłumu.

Techniczna: raczej nie pobierzemy w taki sposób stron dynamicznie ładowanych lub wymagających logowania.

Google Translate i podobne serwisy

Sposób dość nieoczekiwany, ale wbrew pozorom jak najbardziej ma sens. Możecie użyć Google Translate w trybie tłumaczenia stron internetowych i w ten sposób poznać ich treść, omijając cenzurę.

To działa, ponieważ GT też jest de facto stronką-posrednikiem. Odwiedza wskazaną stronę swoimi skryptami, pobiera jej treść i pokazuje nam tłumaczenie.

W podobny sposób zadziałałaby jakakolwiek usługa, która pobiera strony za nas. Może oferuje coś podobnego jakiś przyszłościowy startup, który przerabia strony na wersję o wyższym kontraście dla osób z wadami wzroku? Albo zamienia czcionki na stronie na Comic Sans?

Możliwości jest wiele, a ich „katalog” otwarty.

O ile jakiś serwis sam nie jest blokowany i może pobrać stronkę za nas, to nada się na pośrednika.

Wady? W przypadku Google fakt, że pewnie dodadzą informację o tym, jakie to strony u nich tłumaczyliśmy, do zbieranej na nas teczki. Odwiedzane serwisy też mogą cenzurować. No i mamy te same kwestie techniczne co przy oficjalnych stronkach-pośrednikach.

VPN / Tor

Nazwy, które bardzo często wymieniane są razem.

VPN-y reklamują się na tyle intensywnie – również w kontekście omijania blokad na Netflixa – że większość młodszego pokolenia pewnie coś o nich słyszała. Tor jest raczej mniej znany.

Planuję kiedyś stworzyć wpis dokładniej omawiający różnice i synergie między tymi dwoma wynalazkami.

Ale jeśli chodzi o zajrzenie na pojedynczą cenzurowaną stronkę, to szczerze powiedziawszy są niemal identyczne. Oba są pośrednikami, które biorą od nas rzeczy przeznaczone dla innego serwera i wysyłają je w swoim imieniu.

A nas zadowala dosłownie każdy pośrednik, który spełnia następujące warunki:

-

Musi korzystać z własnych, niezależnych od naszego telekomu serwerów DNS.

W innym wypadku nie dalibyśmy rady omijać blokad na poziomie DNS-a.

Na szczęście to raczej standard. Robią to zarówno Tor, jak i wiele VPN-ów. - Nie ujawnia, jaki jest adres IP serwera, z którym chcemy się skontaktować.

-

Jego (pośrednika) adres IP nie jest blokowany.

Dzięki tym właściwościom ominiemy również potencjalne blokady poprzez adresy IP.

Choć Tor jest potężniejszy, wydaje mi się tu prostszym rozwiązaniem – możemy po prostu go pobrać z oficjalnej strony, zainstalować, odwiedzić cenzurowaną stronkę. A potem zostawić na dysku. Nie będzie nam wchodził w drogę, a czasem pomoże.

Myślę, że można nawet szczerze go polubić. Mimo kilku niedogodności:

- Będzie blokowany przez niektóre strony; inne mogą częściej wyświetlać nam Captchę i podobne przeszkadzajki.

- Przeglądanie z nim może być dość powolne.

Dla jasności: wady nie wynikają wyłącznie z winy Tora. Spowolnienie jest nieuniknione, kiedy nasze dane są wysyłane przez liczne „węzły przesiadkowe”. Zaś za blokowanie odpowiadają właściciele stron, zapewne korzystający z gotowych list. Tym niemniej wady istnieją.

Jeśli Tor to zbyt ciężkie działo na nasze potrzeby, to można również skorzystać z darmowego VPN-a (z nazwy), zintegrowanego z przeglądarką Opera.

VPN od Opery nie jest zbyt wysoko oceniany, ale to raczej przez porównanie z konkurencją. Na nasze potrzeby w zupełności wystarczy – sprawdzałem na przykładowej stronie, cenzurę ominął.

Żeby nie dublować tu instrukcji, odsyłam do tej z mojego dawnego wpisu. Kontekst minimalnie inny, ale kroki są dokładnie takie same.

Istnieją również liczne komercyjne VPN-y, których jednak nie będę tutaj wymieniał.

Zmiana DNS-a

Kiedy rząd Turcji zablokował w 2014 roku Twittera, ludzie wypisywali sprejem na ścianach adres DNS-a, który pozwoliłby ominąć cenzurę (tu akurat DNS od Google’a).

Źródło: blog Cloudflare.

Jeśli już jesteśmy gotowi grzebać w ustawieniach, to można pokusić się o ustawienie jakiegoś mniej cenzorskiego DNS-a.

Nie jest to trudne, ale na każdym systemie i dla każdej przeglądarki robi się to nieco inaczej.

Tutaj ograniczę się jedynie do zmiany DNS-a w dwóch przeglądarkach – Brave i Firefox, w wersjach na komputer.

W przeglądarkach, bo w razie czego łatwiej odkręcić zmiany niż te na poziomie systemu.

W tych dwóch konkretnych, bo uważam je za bardziej szanujące prywatność użytkowników niż reszta.

Pozwoliłem sobie przekleić instrukcje z innego wpisu na temat DNS-a. I lekko edytować, żeby nie było żem leniwy:

Firefox na komputerze

Żeby oszczędzić sobie klikania, wklejamy w górny pasek:

A jeśli wolimy klikać, to ikona trzech kresek w górnym prawym rogu i Ustawienia.

Kiedy już otworzymy opcje, zjeżdżamy na dół, znajdujemy zakładkę Sieć. Klikamy przycisk Ustawienia... po prawej.

Na dole możemy zaznaczyć opcję DNS poprzez HTTPS i wybrać dostawcę. Domyślnie jest tam Cloudflare, można też wkleić adres IP znanego sobie DNS-a.

Brave na komputerze

Aby przejść prosto do menu, możemy wkleić do paska:

A jeśli wolimy klikać? Najpierw ikona trzech kresek w górnym prawym rogu, potem Ustawienia, Prywatność i bezpieczeństwo, Bezpieczeństwo.

Klikamy opcję Użyj bezpiecznego serwera DNS i wybieramy któregoś z dostępnych dostawców (Cloudflare, OpenDNS, Quad9…).

A jeśli ktoś korzysta z innej przeglądarki albo chce zmienić domyślny DNS dla całego swojego systemu?

W takim wypadku polecam bardzo solidny poradnik ze strony kwestiabezpieczeństwa.pl.

Cloudflare zdobył bardzo cenny adres IP, 1.1.1.1, i użył go w roli swojego łatwego do zapamiętania adresu DNS. Wywołało to niemały, acz niezamierzony chaos.

To dlatego, że cztery jedynki często stosowano w kodzie serwerów testowych. Ludzie założyli na wyrost, że nie będzie krył się pod nimi żaden realny serwer. I używali ich jako zapychacza – taki trochę odpowiednik tekstu lorem ipsum… na niekompletnych stronach internetowych.

Analogia: było to trochę jak rutynowe siadanie na krześle. Niby nie mamy gwarancji, że będzie stało tam gdzie zawsze. Ale przyzwyczailiśmy się, że zatrzyma nam tyłek w drodze ku ziemi. Siadamy, nawet się nie oglądając. A pewnego dnia bam, krzesła nie ma.

Adres 1.1.1.1 zaczął działać, mnóstwo nieplanowanych danych poleciało w stronę Cloudflare’a, było zabawnie ![]() .

.

Pamiętajmy, że każdy DNS może mieć własne sympatie i antypatie. Raz będzie dobry do ominięcia cenzury, ale innym razem sam będzie się bawił w cenzora.

Dlatego nie nastawiajmy się na to, że symboliczne postawienie na cztery jedynki albo ósemki rozwiąże wszystkie nasze problemy.

Podsumowanie

Internet, ku utrapieniu cenzorów, jest dość niepokorny. Możemy łatwo obejść próby blokowania stron, korzystając z wielu dostępnych nam opcji.

Mam nadzieję, że ten wpis dołoży pewną cegiełkę do internetowej wiedzy i sprawi, że niektórzy zobaczą, co kryje się za odpowiedziami „zmień DNS-a” udzielanymi przez internetowych komentatorów.

Jednocześnie warto pamiętać o drugiej stronie medalu.

Odchodząc od operatorów krajowych, stajemy się odporni na stricte krajową cenzurę. Ale wiele osób robi to, wchodząc na terytorium Google, Cloudflare’a lub wpływowych VPN-ów. Wielkich firm, które już i tak mocno trzymają rękę na pulsie światowego internetu.

Nie widzę prostego rozwiązania tego dylematu. Ale na pewno nie warto żadnej organizacji ufać bezgranicznie.

Poza tym nie zapominajmy, że świat idzie do przodu. Możliwe, że również cenzura się kiedyś unowocześni.

Modele uczenia maszynowego pozwalają szybko wyszukiwać treści (tekst i obrazki) podobne do już istniejących, nawet jeśli nie są ich dokładną kopią. W ten sposób cenzorzy mogliby sprawniej wyłapywać całe ogólne, niepożądane ruchy społeczne i szybciej tworzyć listy stron zakazanych.

Dlatego tym ważniejsze jest w krajach zagrożonych autorytaryzmem, żeby jak najwięcej osób poznało uniwersalne sposoby na omijanie cenzury. Jej skuteczność zależy bowiem od poziomu wiedzy technicznej u ogółu społeczeństwa.

Na tym koniec na dziś. Życzę, żeby żadne liche płotki (w każdym znaczeniu) nie powstrzymały Was przed odwiedzeniem upragnionych stron. Do zobaczenia! ![]()

Źródło ikonek

-

Serwer, laptop, router, strzałka – Flaticon.

Laptop i router od vectorsmarket15, serwer od Smashicons, strzałka od Freepik.

- Kosz na śmieci – Emojipedia, wersja JoyPixels.

- Emota diabełka – ikony pakietu jemoji.

- Miniaturka strony internetowej i kartki papieru – ikony systemu Linux Mint.

Aranżacja każdorazowo moja własna.