„Szkolny Big Brother” i jego wada wzroku

Podglądanie szkolnego wi-fi nikogo nie ocali.

Niedawno ukazał się artykuł w „Gazecie Wyborczej” na temat systemu B3 (po angielsku czytałoby się jak be free, „bądź wolny”), przeznaczonego dla szkół.

Artykuł zawiera w opisie słowa: „Ten system może zapobiec samobójstwom dzieci. Ale raporty idą do szuflady”.

Tekst opiera się na założeniu, które może być groźne – że ciągłe monitorowanie, co dzieci robią w internecie, byłoby drogą ku ich bezpieczeństwu.

I że szkoły mają do dyspozycji świetny system do ich śledzenia ochrony. „Oparty o AI”. Który to system jest niestety mało używany, więc czas to zmienić.

Ale, choć spojrzenie na prywatność mam inne, ten wpis nie będzie polemiką. Zamiast tego pokażę w przystępny sposób ograniczenia takich systemów. Bo zarówno sam artykuł, jak i komentarze pod nim, przypisują B3 niestworzone cechy.

Zapraszam!

Osobiście interesuję się tematem cyfrowej prywatności jedynie hobbystycznie, a to temat pełen niuansów. Mój wpis nijak go nie wyczerpuje.

Ale nie trzeba być fizykiem, żeby nieco wątpić w dziecięce przechwałki. „Mój tata to umie tak wysoko skakać, że doskoczy do Księżyca!”. A mniej więcej do tego sprowadzają się niektóre wyobrażenia na temat skuteczności systemu ![]()

Spis treści

Szkoła nie widzi zbyt wiele

Na wstępie zaznaczę, że nie odnoszę się tu do możliwości analitycznych systemu B3.

Możliwe, że jest w tym całkiem dobry. Że, karmiony strumieniami danych, umiałby wyłapywać w nich ciekawe zależności, sygnały wskazujące nałóg albo myśli samobójcze.

Ale z pustego i Salomon nie naleje. Mam mocne przeczucie, że w szkolnych realiach algorytm nie znalazłby dobrych danych wejściowych.

Artykuł wydaje się sugerować, że do B3 trafiają dane zebrane przez szkolne urządzenia – komputery szkolne albo sieć wi-fi. Pierwsza opcja jest niezbyt praktyczna, a druga może dawać tylko śladowe informacje.

Zobaczmy, dlaczego tak jest.

Artykuł odnosi się do usługi podpiętej pod konkretną sieć – OSE. Mógłbym teoretycznie poczytać ich instrukcje i opisać ograniczenia na tej podstawie.

Ale zamiast tego będzie nieco ogólniej. Pokażę informacje bardziej uniwersalne. Prawdziwe zarówno w przypadku tej konkretnej sieci, jak i pozostałych.

Przypadek skrajny – szkolne komputery

Korzystanie z cudzego urządzenia oznacza brak prywatności. To ogólna zasada, a wyjątki są na tyle nieliczne, że pozwolę sobie je zignorować.

To dlatego, że nie wiemy, co ktoś wcześniej zainstalował na komputerze, do którego siadamy. Może być naszpikowany programami śledzącymi.

Nawet jeśli wysyłamy między sobą szyfrowane wiadomości, to przecież w którymś momencie musi nastąpić odszyfrowanie. Żebyśmy zobaczyli ich tekst na ekranie. A gdzieś na tym etapie program-podglądacz może po prostu chwycić tę treść i do niej zerknąć.

A to tylko jedna z wielu opcji. Programy mogą na bieżąco kopiować obraz widoczny na ekranie, odczytywać z niego tekst. Albo rejestrować każde naciśnięcie klawiszy i odtwarzać sobie, co napisaliśmy. Wszystko potajemnie.

Werdykt? Gdy uczniowie korzystają z komputerów szkoły, to faktycznie mogłaby widzieć wszystko, co robią.

Ale techniczna możliwość to tylko pierwszy krok. Poza nią istnieje szereg przeszkód, które raczej skreślają taką formę zbierania danych. I pomińmy nawet kwestie prawne.

- Lekcje informatyki odbywają się tylko parę razy w tygodniu; zakładam optymistycznie, że czasem uczniowie się na nich uczą, a nie tylko mają czas dla siebie

-

Nawet gdy mają czas, to niekoniecznie zaczną czytać o drażliwych tematach, kiedy po bokach siedzą rówieśnicy.

Czy wyobrażamy sobie na przykład, że jakaś prześladowana osoba zaczyna czytać depresyjne blogi albo opisywać komuś swój stan, kiedy każdy może jej zerknąć w ekran?

-

Obecnie czymś absolutnie powszechnym jest korzystanie z telefonów i aplikacji.

Platformy (jak Instagram, TikTok) są przystosowane do smartfonów. Zaś ich wersje komputerowe są na tyle ograniczone, że mogłyby tylko odstraszać uczniów.

Podsumowując: szkolne komputery mogłyby zdobyć pełno danych. Ale ze względu na realia (wiele osób w jednej sali, interfejsy mniej lubiane przez młodych) drastycznie spada szansa, że zdobędą jakieś informacje o problemach uczniów.

Drugim potencjalnym zbieraczem jest sieć wi-fi. A ta z kolei ma potężne ograniczenia.

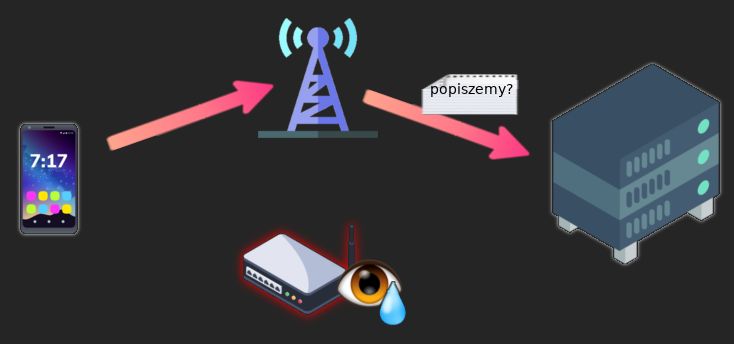

Pierwsza przeszkoda: dane mobilne

Korzystanie z internetu przypomina często korespondencję. Wysyłanie listów między nami a właścicielami strony, na którą zaglądamy.

Zaufane apki korzystające z internetu (przeglądarka, komunikatory…) są jak poczta.

Mówimy, że chcemy się z kimś skontaktować. Za kulisami szykują naszą prośbę, a po jakimś czasie powinniśmy otrzymać odpowiedź od adresata.

Szkoła nie ma możliwości przechwycenia danych prosto od apek.

Infrastrukturę sieciową, jak routery, można z kolei porównać do firmy kurierskiej. Bierze przesyłki od poczty i zawozi je we wskazane miejsce.

W naszym modelu to właśnie w tym miejscu może dochodzić do podglądania. „Firma może zatrudniać wścibskich listonoszy”.

Połączenie się ze szkolnym hotspotem jest jak wskazanie wszystkim naszym placówkom pocztowym: „korzystajcie z usług EduKuriera”.

Od teraz poczta powierza im naszą korespondencję. A oni teoretycznie mogliby przed dostarczeniem wrzucać ją do systemu B3, analizującego jej zawartość.

W naszym przypadku tym „EduKurierem” – dostawcą routerów i jednocześnie zbieraczem informacji – byłaby Ogólnopolska Sieć Edukacyjna (OSE).

…Ale co, jeśli uczniowie z żadnym hotspotem się nie połączą?

Źródło: dyskusja z Twittera. Gdyby Nitter nie działał, to można zmienić nitter.cz na twitter.com.

Obecnie często korzysta się z danych mobilnych. Wtedy to operatorzy sieci, tacy jak Play albo Orange, odpowiadają za nasze internetowe wojaże. Jeśli uczeń nie wybierze ręcznie, że chce korzystać ze szkolnego hotspota, to szkoła nie dostanie zupełnie nic.

Źródło elementów: Flaticon i Emojipedia. Szczegóły pod koniec wpisu.

Szkoła może co najwyżej zachęcać. Internet szybszy niż w komórce! Mniejsze zużycie danych mobilnych!

Ale gdy część uczniów się połączy i zacznie zasysać filmy z TikToka, to internet zwolni dla pozostałych. Wtedy mogą wrócić do swojego internetu mobilnego. A szkoła nie ma nad tym kontroli.

Druga przeszkoda: szyfrowanie

Załóżmy, że jednak udało się zachęcić uczniów do tego szkolnego hotspota. Czy od teraz wszelkie prywatne sprawki polecą do systemu B3 szerokim strumieniem?

Raczej nie. Bo we współczesnym świecie prawie cała komunikacja internetowa jest szyfrowana.

Dotyczy to komunikatorów, takich jak Signal czy Messenger. Apek, jak TikTok czy Instagram.

Nawet kiedy po prostu przeglądamy zakamarki internetu (przez Firefoksa, Brave’a, Tora, Operę…), to odwiedzenie stronki zaczynającej się od https oznacza, że nikt nie powinien podejrzeć naszych danych.

Ba, nie tylko danych! Nie zobaczy nawet ogólniejszych informacji, takich jak pełen adres strony. Zobaczmy na przykładzie.

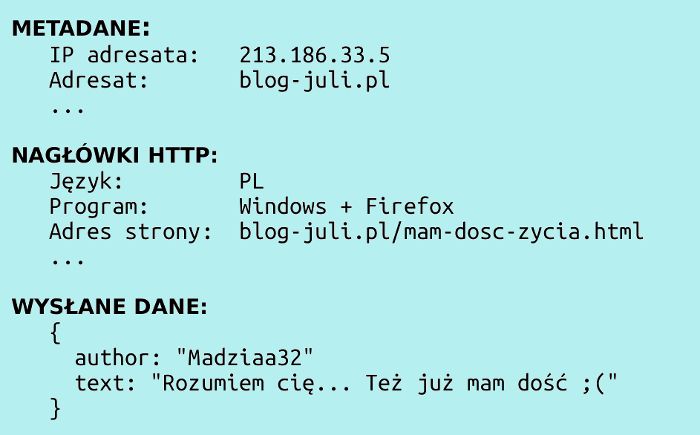

Załóżmy, że uczennica imieniem Magda ma czarne myśli. Odwiedza stronę blog-juli.pl (zmyślona, nie było takiej w dniu pisania posta), gdzie pewna Jula dzieli się myślami. Kiedyś były tam porady, z czasem coraz bardziej ponure rzeczy.

Magda czyta szczególnie depresyjny post i dodaje pod nim komentarz mówiący, że też myśli o najgorszym.

Oto, co mogłyby zobaczyć osoby monitorujące ruch sieciowy, gdyby blog Juli był oparty o HTTP.

Informacje uproszczone, nazwy pól zmieniłem. JSON niepoprawny.

Ale jeśli włączyła u siebie HTTPS (co na niektórych hostingach jest kwestią jednego pstryczka), czyli szyfrowaną wymianę danych, to obserwatorzy widzieliby takie coś:

Dowiedzieliby się tylko, że Magda nawiązała ze stronką Juli szyfrowaną korespondencję. A potem już nieprzeniknione, zaszyfrowane bryły. Patrząc tylko na ruch sieciowy, nie widzieliby, jakie podstrony odwiedzała dziewczyna, ani na czym polegały jej interakcje. Widzieliby tylko:

- rozmiar przesyłanych danych,

- czas ich przesłania,

-

najogólniejszy adres odwiedzanych stron (domenę).

A gdyby Magda używała pośrednika sieciowego (proxy, VPN, Tor), to ta ostatnia informacja byłaby bezużyteczna. Wskazywałaby pośrednika, nie faktycznego adresata.

I zanim ktoś spróbuje się naindyczać, że brak HTTPS-a by tu pomógł, a zatem może trzeba go zakazać – myślę że znacznie więcej osób zostałoby poszkodowanych taką zmianą. Przechwycone hasła bankowe, prywatna korespondencja użyta potem do szantażu…

Uderzając w szyfrowanie, pewnie posłałoby się do grobu więcej osób, niż by się znad niego wyciągnęło. Może lepiej się skupić na wsparciu w świecie fizycznym? Albo na walce z efektami, jakie wywierają na psychikę produkty cyfrowych korpo?

Mam na blogu osobny wpis, dokładniej omawiający HTTPS-a.

To przydatny sposób na podglądaczy z zewnątrz… Ale nie pomoże przeciw stronom, które odwiedzamy. Mam całą serię na temat informacji, jakie mogą o nas zgromadzić. Począwszy od wpisu o nagłówkach HTTP.

School-in-the-middle?

Teoretycznie istnieje sposób, w jaki szkoła mogłaby przechytrzyć HTTPS. Ale, jak wszystko do tej pory, metoda ma spore ograniczenia.

Szyfrowana wymiana odbywa się w kilku etapach:

- Wysyłamy prośbę o szyfrowany kontakt.

- Jeśli stronka internetowa się zgodzi, to odsyła nam odpowiednik otwartej kłódki.

Coś, co samo w sobie nie jest tajemnicą, ale pozwoli chronić tajemnice. Klucz do niej trzyma u siebie. - My również odsyłamy swoją kłódeczkę, nie dzieląc się kluczem.

- Od tej pory wysyłamy sobie rzeczy w pancernych sejfach; każdy zamknięty na kłódkę drugiej strony, którą tylko ona może otworzyć.

Gdyby te wszystkie przesyłki szły przez szkolny router, to ten mógłby „stanąć na drodze” korespondencji. Przechwycić kłódkę naszego adresata, wyrzucić ją do kosza, wysłać nam zamiast niej swoją własną (do której ma klucz). To samo w drugą stronę.

Od tej pory mógłby czytać korespondencję obu stron. Taki atak nosi nazwę MITM. Man-in-the-Middle, „Człowiek pośrodku”.

I nie jest jakąś moją fantazją, tylko realiami w niektórych organizacjach.

Tylko że szans na tajny podsłuch to tu nie ma. Właściciel strony korzystającej z HTTPS dostaje od „producenta kłódek” swoje własne, tylko dla siebie. Oznaczone certyfikatem producenta.

Zaś zamkniętą listę zaufanych certyfikatów trzyma u siebie nasza przeglądarka.

Jeśli zatem Magda pisała do stronki blog-juli.pl, a dostanie w odpowiedzi kłódkę szkolny-wielki-brat.org, to jej przeglądarka się zorientuje. I wyświetli wielkie, groźne ostrzeżenie. Czasem da się przez nie przeklikać, ale zwykle odstraszy ludzi.

Szkoła mogłaby teoretycznie wyciszyć ostrzeżenia, prosząc uczniów o dodanie jej certyfikatów do tej przeglądarkowej listy dozwolonych. Tak już robił co najmniej jeden amerykański college.

Ale w wątku widać, jakie wzbudziło to oburzenie. Poza tym wymaga odrobiny zabawy z technikaliami. Wielu uczniów na tym etapie by zapewne uznało, że szkoda zachodu i woli jednak używać danych mobilnych.

Pomińmy już fakt, że to wszystko dotyczy wyłącznie przeglądarki. Która siłą rzeczy musi być elastyczna w kwestiach internetu, więc dopuszcza alternatywne certyfikaty.

Zaś inne aplikacje mogą mieć w siebie wkodowane instrukcje absolutne. „Ufaj tylko kłódce od facebook.com. I żadnej innej”.

Metadane – hit czy kit?

Szkoła zostanie najprawdopodobniej z samymi ogólnikami. Metadanymi. Czy są w stanie ujawnić cokolwiek o nastroju uczniów?

Właściwie tylko wtedy, kiedy sama nazwa odwiedzanej strony coś sugeruje. Jak mam-straszna-depresje.pl (zmyśliłem, nie patrzyłem czy istnieje).

W innym razie? Ogólnie rzecz biorąc, z metadanych da się trochę wyczytać. Ale raczej w dłuższym okresie. Gdy widzimy czyjeś zachowanie dzień w dzień, bo na przykład jesteśmy firmą telekomunikacyjną.

Szkoła nie ma takiej opcji, bo widzi dzieci tylko przez wycinek ich dnia. I to ten, kiedy mogą nie mieć poczucia prywatności, więc się nie zwierzają ani nie szukają prochów w sieci.

A nawet jeśli coś robią, ale tylko przez większe platformy, to i tak system nie wyłapie nic ciekawego.

- Wiadomość z Messengera. Jedna, druga, dziesiąta, raczej krótkie. Ale szyfrowane, zero wglądu w ich treść.

-

google.com, czyli wyszukiwarka. Ale nie wiemy, czy ktoś szukał zioła, czy sklepu papierniczego – o ile z Google’a nie przejdzie na kolejną stronę, o jednoznacznej nazwie. -

reddit.com,wykop.pl. Wielkie fora o wszystkim. Podglądana osoba czytała wpisy optymistyczne czy nihilistyczne? Nie dowiemy się.

Istnieje bardzo szczególny przypadek, kiedy rozmiar danych w połączeniu z nazwą strony mógłby coś ujawnić. Ale musiałaby to być stronka publicznie dostępna i nieduża, możliwa do zmapowania. Jak mój blog.

Załóżmy, że dorzuciłem tu długi, depresyjny filmik (jak „The Corporation”, polecam!). Wyróżniający się rozmiarem wśród tekstu i obrazków.

Osoba analizująca ruch mogłaby zdobyć informację, że jakiś uczeń wszedł na ciemnastrona.com.pl i pobrał jednym cięgiem kilkaset MB danych. Potem sama poszperałaby po mojej stronie i odkryła, że jedynie depresyjny filmik pasuje do wzorca. Wniosek: uczeń go obejrzał, trzeba się nim zająć.

Ale to opcja nierealna przy większych platformach albo prywatnej komunikacji.

O ile nie trafią się jakieś ciekawe nazwy domen, a jedynie popularne usługi, szkoła mogłaby co najwyżej oceniać czyjś stopień uzależnienia albo preferowane apki.

„Wysyła dane cały czas, nawet podczas zajęć. To nałóg”.

„Dużo Instagrama, może nabawić się kompleksów”.

Ale nie dowie się, co dana osoba ma w głowie. I może dobrze?

Uwaga o czytaniu Messengera

Wszystkie rzeczy wyżej to teorie, bo nie wczytywałem się w działanie tego konkretnego systemu. Ale pewne rzeczy są niezmiennikami, nie do przeskoczenia.

Jak wysportowany nie byłby rodzic, nie podskoczy do Księżyca.

Tym bardziej mnie zdziwiło jedno zdanie, które pojawia się w artykule:

[system] błyskawicznie się zorientuje, o co tak naprawdę chodzi. Wystarczy że uczeń, wysyłając wiadomość, np. na Messengerze, dołączy zdjęcie

Osobom widzącym tę luźną wzmiankę o czytaniu Messengera może się tutaj zapalić czerwona lampka w głowie. I nie dlatego, że to narusza prywatność. Tylko dlatego, że to praktycznie niemożliwe od strony technicznej.

Co gorsza, nie są to jakieś domysły dziennikarzy; to słowa samego założyciela firmy. Autorów systemu.

Jak pisałem wyżej, dane przesyłane przez Messengera oraz większość aplikacji są szyfrowane. Zwyczajnie nie ma możliwości dobrania się do nich przez samo przeglądanie ruchu sieciowego.

Ale, szukając jakiegoś wyjaśnienia, możemy pomyśleć o czymś jeszcze.

A gdyby szkoła zachęcała uczniów do zainstalowania własnej aplikacji? Czy ta mogłaby wtedy czytać wiadomości z Messengera?

Apka apce tajniakiem

To całkiem rozsądne pytanie! Zwłaszcza jeśli ktoś wychował się na komputerach osobistych, gdzie jeden program może zaglądać do drugiego. Nieraz cheaty do gier opierały się wręcz na aktywnym podmienianiu cudzego kodu.

Tylko że w przypadku aplikacji mobilnych jest inaczej – jedna apka nie może zaglądać do plików innej. Każda ma swoją prywatną przegródkę.

Chcąc zajrzeć do pliku – jakiegokolwiek – apka prosi system o zgodę.

Jeśli ma pozwolenie na dostęp do wspólnej przestrzeni, to może czytać umieszczone w niej pliki.

Ale, pomijając celowe majsterkowanie, zwyczajnie nie istnieje coś takiego jak „dostęp do plików prywatnych innej apki”.

Czyli nie da się przez router. Nie da się przez inną apkę. To jak z tym czytaniem wiadomości Messengera?

Dostęp do nich dałoby się uzyskać tylko na kilka sposobów. Z czego jeden wymaga sporo zachodu i świadomego działania ucznia. Drugi mogłyby wykorzystać osoby z zewnątrz, ale jest nielegalny:

-

Można celowo zmodyfikować plik z apką, żeby podmienić „akceptowane kłódki” na model, do którego mamy klucz.

Ale to wymaga świadomego, czasem mozolnego działania. Poza zasięgiem wielu zapalonych majsterkowiczów, a tym bardziej uczniów i szkoły.

-

Można – poprzez Pegasusa albo podobne cudo – zhakować telefon.

W ten sposób uderzano w niektórych polityków i aktywistów. Ale szpiegowanie uczniów, zwłaszcza na większą skalę niż dzieci konkretnych osób, nie wchodzi w grę.

Podsumowując: nieco wątpię w tę możliwość swobodnego czytania Messengera. Być może trafiła do artykułu wskutek jakiegoś wyrwania z kontekstu. Albo głuchego telefonu. Albo czegoś.

Komuś mogło się obić o uszy, że lepiej korzystać z Signala, a nie Messengera, bo ten pierwszy ma szyfrowanie end-to-end. Czy to nie sugeruje, że jednak da się dobrać do Messengera?

Nie, to osobna kwestia. Po prostu korzystając z Messengera, nie jesteśmy chronieni przed samym Facebookiem, bo ten ma po drodze wgląd do wiadomości.

Signal takiego wglądu nie ma, chroni nas nawet przed swoimi autorami.

Nie zmienia to jednak faktu, że oba komunikatory są odporne na osoby podglądające z zewnątrz.

Firma Aiseclab

Czytając artykuł z gazety, mógłbym łatwo się podjarać i ulec przysłowiowemu hype’owi.

„Nowoczesny system!”. „Kupują go firmy z Fortune 500 i agencje rządowe!”. „Szkoły na razie nie mają, ale może wkrótce będą miały!”.

Inwestor entuzjastyczny mógłby w tej sytuacji brać i kupić cokolwiek, co pozwoli mu mieć udziały w odpowiedniej spółce.

Ale można również inwestować w oparciu o dane. Na przykład zaglądając do oficjalnej wyszukiwarki KRS-u i wpisując nazwę firmy.

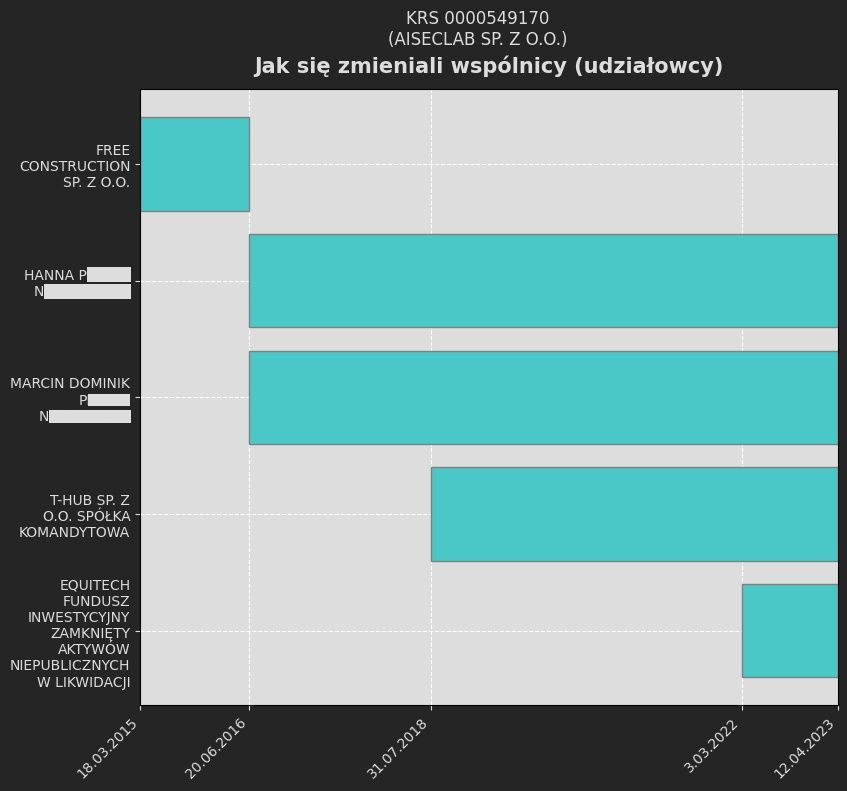

Aiseclab Sp. z o.o. Ich numer KRS to 0000549170.

Z rejestru możemy pobrać pełen odpis, czyli historię zdarzeń z życia spółki. A następnie zwizualizować sobie, chociażby moim skryptem, co tam się w niej działo.

Nazwa firmy niezmienna od lat, prezes – niezmienny. Pewna dynamika była natomiast na liście udziałowców:

Widzimy, że od pewnego czasu niezmiennie jest tu para osób o tym samym nazwisku. Nie rodzeństwo, bo dwa miesiące różnicy, więc obstawiam męża i żonę.

Od końca lipca 2018 r. dołączyła spółka T-Hub.

Zaś od marca 2022 roku – EquiTech. FIZAN, czyli Fundusz Inwestycyjny Zamknięty Aktywów Niepublicznych. Forma dość egzotyczna, więc aż poszukałem o niej informacji:

FIZAN podlegają szczególnym ograniczeniom ustawowym, jak i kontrolnym. Oznacza to tyle, że niewiele jest o nich informacji ogólnodostępnych, ponieważ takie informacje mogą być kierowane wyłącznie do jego uczestników, czyli posiadaczy certyfikatów. [oferta] może być skierowana jedynie do 149 inwestorów, a minimalna kwota inwestycji, zgodnie z zapisem ustawowym, stanowi równowartość kwoty 40.000 EUR

No cóż, trochę za wysoka dla mnie ta kwota wejścia. Przy tym konkretnym funduszu zastanawia też nieco wzmianka z 2021 roku na stronie PAP:

[KNF nakłada karę na MM Prime] w wysokości 100 000 złotych za niedokonanie wypłaty całości kwoty [uczestnikom obecnego] EquiTech Fundusz Inwestycyjny Zamknięty Aktywów Niepublicznych

Nieco też mnie zaskoczyło, że można dostać przyrostek „w likwidacji” (pod koniec 2020 roku), a potem jeszcze sobie raźno zdobywać udziały. Taki trochę fundusz-zombie.

Samemu Aiseclabowi pozostaje życzyć więcej szczęścia niż spotkało jego udziałowca. Gdyby byli w stanie czytać wiadomości z uczniowskich Messengerów, to całkiem możliwe, że ich algorytm odnalazłby w nich skarby.

Źródła obrazków

Schemat pokazujący użycie danych mobilnych zamiast wi-fi:

- smartfon – Emojipedia, wariant JoyPixels;

- maszt telefoniczny – Flaticon (autor: Freepik);

- router – Flaticon (autor: vectorsmarket);

- strzałki – Flaticon (autor: Freepik);

- serwer – Flaticon (autor: Smashicons);

- oko – Emojipedia, wariant WhatsAppa;

- łza – Emojipedia, wariant Samsunga;

- kartka – ikona z systemu Linux Mint.

Modyfikacje moje.

Jerzy

Pomijając kwestię etyczną, jak rozumiem ten system bada tylko dane przesyłane przez wewnętrzną sieć szkoły. Uczniowie z niej nie korzystają, używając własnych komórek. Czyli właściwie jaki ruch miałby być inwigilowany? 45 minut lekcji informatyki przez tydzień?