Intel Management Engine

Potencjalny szpieg w twoim procesorze.

Wpis z serii Cyfrowy feudalizm

Od razu przejdźmy do rzeczy.

We wszystkich procesorach Intela stworzonych po 2008 roku znajduje się moduł Intel Management Engine.

Minimalistyczny „system ponad systemem” będący poza naszą kontrolą. I mający pełną władzę nad komputerem.

Co to znaczy „pełną władzę”? Przede wszystkim ma wgląd do pamięci komputera. A zatem obrazu na ekranie, wpisywanych haseł, przesyłanych informacji…

Po drugie, oprócz oglądania może te informacje swobodnie zmieniać. Szyfrując część danych i trzymając je poza naszym zasięgiem. A nawet kontrolując wyświetlany obraz bez wiedzy naszego systemu.

Źródło: anime Hellsing (z moimi przeróbkami).

Brzmi spiskowo, ale ma to całkiem realne, komercyjne uzasadnienie. To nie zwykli Kowalscy są głównymi klientami Intela, tylko duże firmy. Składające komputery albo używające całych ich flot. Dla nich możliwość większej kontroli nad systemem jest atrakcyjna, więc ją dostają.

Inną przyczyną dodania IME były zapewne interesy gigantów branży filmowej. Chcących gwarancji, że ich zaszyfrowane filmy dotrą aż do monitora bez możliwości ich zapisania.

Tym niemniej, skoro IME już tam siedzi i ma takie możliwości, jego przejęcie dałoby wirusa ostatecznego – niewykrywalnego przez żaden program i pozbawionego barier.

Co więcej, prototypy takich superwirusów już powstały.

Temat dość niszowy, ale niesłychanie ciekawy. Zapraszam do lektury!

Mój wpis przycina stronę techniczną i akronimy do minimum. Jeśli chcecie zagłębić się w temat, to polecam:

Bardzo fajny, przekrojowy artykuł od Zaufanej Trzeciej Strony, nazywający IME jedynym legalnym trojanem (rodzaj wirusa).

Przystępne objaśnienie IME ze strony HowToGeek.

Są również całkiem konkretne informacje z Wikipedii.

Natura i możliwości IME

Najlepiej posłuchać chyba samego oskarżonego. Intel w żadnym razie nie wypiera się istnienia IME, a nawet opisuje go w oficjalnej broszurze (nazywa go tu CSME, ale to jeden pies; nazwa i położenie kilka razy się zmieniały).

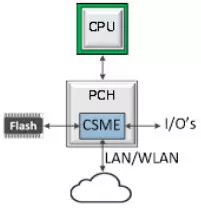

IME siedzi sobie w elemencie zwanym PCH (Platform Controller Hub) – to taki kluczowy węzeł między różnymi elementami, w tym procesorem (CPU), podłączonymi urządzeniami (I/O), pamięcią (flash) a siecią (LAN).

Położenie IME wśród innych części komputera.

Źródło: broszura Intela.

Jest również praktycznie samowystarczalnym komputerem – ma własny mały procesorek, system plików, pamięć, zegar…

Takie położenie i budowa dają mu szereg niezwykłych możliwości:

- nie da się go całkiem usunąć, bo jest potrzebny do uruchomienia systemu,

- potrafi działać na resztkach energii, nawet po odłączeniu komputera od zasilania,

- pozwala zdalnie włączyć komputer przez przesłanie energii kablem sieciowym (Wake on LAN),

- umożliwia sterowanie wieloma komputerami naraz,

- pozwala wyświetlać na ekranie konsolę i przesyłać różne komendy. Bez udziału systemu operacyjnego. Również zdalnie.

Nie wszystkie możliwości są dostępne na naszych komputerach, część jest dodatkowo płatna i wymaga osobnych umów. Ale wszystko mieści się w możliwościach IME.

Broszura Intela zawiera fragmenty brzmiące jak reklama. Czytając między wierszami, można zobaczyć, czym próbują skusić klientów korporacyjnych.

Intel CSME supports HW DRM that helps users enjoy premium services from third-party providers, with control access to copyright material

Przetłumaczmy z korporacyjnego na ludzki. HW DRM to skrót od hardware DRM, czyli zabezpieczeń antypirackich na poziomie sprzętu (czyt. silniejszych niż programy).

W tym akapicie sugerują, że mogą zablokować użytkownikom dostęp do wybranych treści. I zapewnić, że nie będą mogli skopiować ich w formie cyfrowej (czasem to blokuje nawet robienie screenów). Zatem pozostanie im bierna konsumpcja i enjoyowanie.

Intel® Boot Guard is a feature that aids boot-execution integrity (…) so that the user can be more confident that the system is running an authentic, OEM BIOS

Boot i powiązane słowa odnoszą się po prostu do włączania komputera. Authentic, OEM BIOS oznacza mini-programy, uruchamiane od razu po włączeniu, dodane tam przez producenta sprzętu.

Niektórzy użytkownicy lubili majsterkować i wgrywać zamiast oficjalnego BIOS-a własne, takie jak coreboot.

Dzięki temu mieli więcej kontroli nad sprzętem, ich komputery włączały się szybciej i byli wolni od ograniczeń dyktowanych przez producenta.

Intel w tym fragmencie się chwali, że może odebrać im swobodę wyboru – komputer się nie włączy, jeśli sprzęt nie będzie się zgadzał z tym co ustawił producent. Skończy się majsterkowanie.

Since CSME plays a critical, security role in Intel platform, Intel is committed to harden Intel CSME and implement various defense-in-depth mechanisms to help prevent abuse and attacks.

W tym miejscu obiecują, że będą dalej rozwijać i uszczelniać swojego bożka w maszynie, na wypadek gdyby jego kontrola przestała być absolutna.

Intel zrobił tu coś sprytnego. Odbiera użytkownikom możliwości i reklamuje to jako atut dużym partnerom biznesowym. A jednocześnie jest chroniony od strony PR-owej, mówiąc że chodzi o bezpieczeństwo (które IME gdzieś-jakoś-niby nieco poprawia).

Tylko można zadać sobie pytanie, co bardziej ugodzi w przeciętnego człowieka:

- Ataki hakerskie, z gatunku naprawdę rzadkich i zaawansowanych? Kiedy są dużo łatwiejsze sposoby na oszustwo?

- …Czy wstawianie do komputera różnych szyfrowanych ścieżek dla wielkich korpo, poza zasięgiem użytkowników?

Nie ma sensu odpowiadać. Intel zdecydował za nas.

Czym nie jest IME – studzenie zapału

Przy tylu niepokojących faktach łatwo dać się ponieść i uznać, że IME już tu i teraz szpieguje i wysyła gdzieś wszystkie nasze dane. Wolę zachować umiar:

Gdyby Intel Management Engine kontaktował się z siecią w innych sytuacjach, zapewne usłyszelibyśmy o tym dzięki programom takim jak Wireshark, które pozwalają każdemu monitorować ruch sieciowy.

Źródło: HowToGeek.

Dlatego nazwałem go jedynie potencjalnym szpiegiem. IME ma wielkie możliwości i gdzieś zapewne są warianty szpiegowskie. Ale raczej nie na wielką skalę.

Dlaczego? Królestwo IME kończy się na naszym komputerze. Wysyłając dane w świat, traci nad nimi kontrolę. A po drodze można mu podstawić własne routery, czujniki, urządzenia starszej daty – analizujące wszystko, co wysyła.

Poza tym temat fascynuje badaczy od cyberbezpieczeństwa. Możecie być pewni, że naświetlają go na wszelkie sposoby. Gdyby IME słał dane w świat, to ktoś by to nagłośnił.

Zatem aktywne szpiegowanie świata bym na razie wykluczył. Słabość IME, ta pierwsza i zamierzona, to prędzej odbieranie wolności pod płaszczykiem ochrony. Żeby przyjrzeć się kolejnym, najlepiej popatrzeć chronologicznie.

Trochę historii

Historia ME to saga o korporacyjnym betonie, tańcu na ostrzu noża i nadużyciu pewnego dzieła.

1981 – powstanie Minixa

Choć Intel Management Engine, „system w systemie”, ma nieco ponad 10 lat, historia sięga dużo dalej. 40 lat wstecz.

To dlatego, że Intel nie stworzył go od zera, lecz użył gotowego rozwiązania – systemu operacyjnego Minix autorstwa prof. Andrew Tanenbauma. Takiego giganta informatyki, którego podręczniki przerabiało wielu studentów.

Profesor Tanenbaum i Rocky Raccoon, maskotka systemu Minix 3.

Jak sama nazwa wskazuje, Minix jest mały. System operacyjny może nam się kojarzyć z czymś wielkim. Z przyjaznym interfejsem, mnóstwem możliwości i opcji.

Ale większość taka nie jest. Wielu urządzeniom możliwość wyświetlania grafiki jest niepotrzebna, a do szczęścia wystarczy przesuwanie bitów.

O mały włos, a Minix nigdy by nie powstał. Tanenbaum testował go na płytce od Intela (tego samego; istnieją od 1977 r.). Napotkał poważny problem – system co pewien czas się samoistnie wyłączał.

Pomogła dopiero uwaga pewnego studenta, który gdzieś wyczytał, że chip Intela pod wpływem wyższej temperatury wysyła sygnał przerywający.

W tamtym momencie prof. Tanenbaum podobno wyraził się dość niecenzuralnie o Intelu. Za to, że ukrywają takie rzeczy i nie mówią o nich w dokumentacji:

Tak więc powiedziałem o Intelu te wszystkie niemiłe rzeczy, których nie powtórzę w Internecie. Jeśli chcą dodać czujnik temperatury, to proszę bardzo. Ale proszę: opisujcie to w instrukcji, wspomnijcie gdzieś o tym.

Źródło: transkrypcja wywiadu (tłumaczenie moje).

Jak później zobaczycie, podejście Intela niewiele się zmieniło od tamtego czasu.

Minix trafia do procesorów Intela

W 2000 roku Tanenbaum udostępnił Minixa na darmowej licencji BSD – absolutnie każdy mógł zajrzeć do jego kodu źródłowego i użyć go we własnym produkcie.

Jednocześnie liczył na skomercjalizowanie systemu. Wbrew pozorom otwarty kod nie jest sprzeczny z tym celem. Widzieć i ocenić może go każdy, ale mało kto umie go wdrożyć tak skutecznie jak twórca.

Z profesorem kontaktowali się pracownicy Intela. Raz zadając techniczne pytania związane z systemem, innym razem prosząc o wprowadzenie pewnych zmian (ograniczenie zużycia pamięci itp.).

Jak napisał w liście otwartym, nie wiedział do czego użyją tej wiedzy. Efekt końcowy go rozczarował.

W swojej korespondencji ludzie z Intela nie mówili, nad czym pracują. Firmy rzadko opowiadają o przyszłych produktach bez zawarcia umów o poufności. Myślałem że to układ ethernetowy, chip graficzny albo coś podobnego. Gdybym podejrzewał, że budują urządzenie szpiegowskie, to z pewnością bym z nimi nie współpracował.

Źródło: list otwarty prof. Tanenbauma. Wszystkie tłumaczenia moje.

List kończy się słowami:

Umieszczenie potencjalnego szpiega w każdym komputerze to okropny finał dla tej historii.

Na tym kończy się część z nadużyciem cudzego dzieła. W późniejszych latach historia IME i zawartego w nim Minixa to głównie odkrywanie luk i niebezpieczne zbliżanie się do przejęcia nad nim kontroli.

Okres analiz i znajdowania błędów

Możliwości IME od początku były intrygujące. Różni badacze, w szczególności rosyjscy (mają tam mocnych speców od cyberbezpieczeństwa), wzięli go sobie na warsztat.

Wyspecjalizowała się w tym firma Positive Technologies. Na ich blogu można znaleźć cały szereg artykułów o dziurawych zabezpieczeniach IME.

Powstały liczne omówienia i prezentacje, takie jak ta na konferencji RECON 2014, w której autor rozpoznaje różne programy zewnętrzne, zapewne kupione od innych firm i wepchnięte przez Intela do IME.

Z czasem zaczęto znajdować również tzw. podatności, czyli luki w zabezpieczeniach, pozwalające w sprytny sposób włamać się do tego systemu.

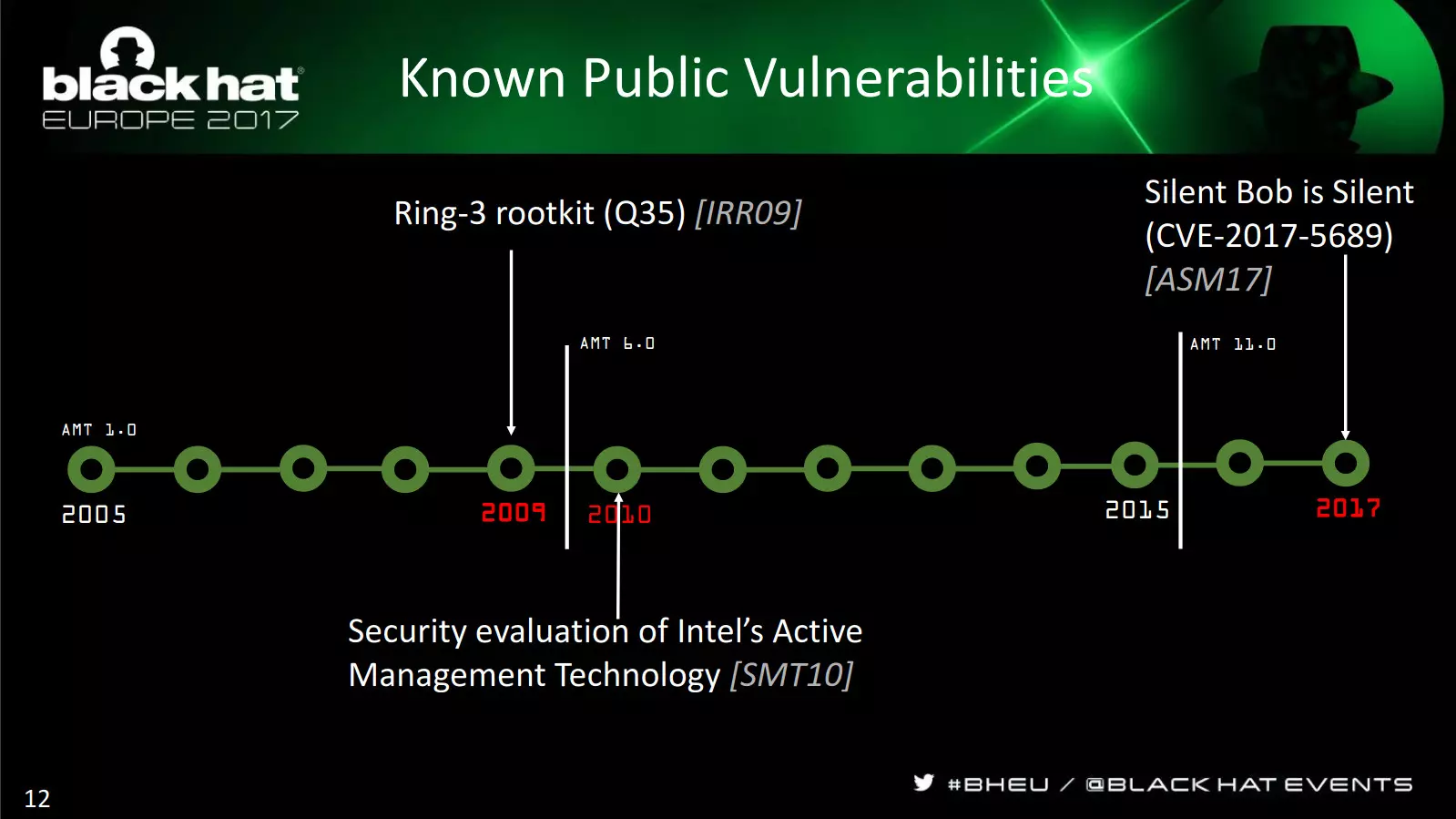

Te najwredniejsze dotyczyły wprawdzie tylko wersji IME z aktywowaną funkcją administracyjną (AMT), dodatkowo płatną… ale przez to były groźniejsze dla dużych firm.

Źródło: Slajd z konferencji BlackHat Europe 2017.

Jedna szczególnie wredna otrzymała numer CVE-2017-5689, kryptonim Silent Bob is silent i ocenę 9,8 / 10 pod względem ryzyka.

Ta podatność jest banalnie łatwa do wykorzystania. Maksymalnie pięć linijek kodu w Pythonie, można to zrobić jednolinijkową komendą. Daje pełną kontrolę nad dotkniętymi maszynami, w tym możliwość odczytywania i modyfikowania wszystkiego. Można jej użyć do trwałego instalowania złośliwych programów (być może na poziomie firmware’u)

Auć.

Jak napisał kolejny rosyjski badacz w jednej z analiz po fakcie:

Nasuwa się logiczne pytanie: „Jaki wpływ może mieć [ta podatność]?”. Wyszukiwarka Shodan wskazywała na dzień 2 maja 6378 adresów IP połączonych z usługą Intel AMT. Jednak należy wziąć pod uwagę, że jej dane dotyczą jedynie [publicznego] Internetu, a sporą część urządzeń połączonych z AMT wykorzystuje się w sieciach firmowych.

Później Intel wypuścił łatkę naprawiającą 8 innych podatności. Z tego siedem wymagało fizycznego dostępu do komputera, na przykład wpięcia pendrive’a.

Oprócz nich była jedna groźniejsza, oznaczona numerem CVE-2017-5712 (ocena zagrożenia 7,2 / 10), która pozwalała przejąć komputer zdalnie, przez sieć.

Mogło być tego więcej, ale mea culpa, nie jestem jeszcze na tyle obeznany z tematem, żeby wyłowić te dla ME.

Możliwe że to właśnie tego potrzebowały większe firmy, żeby się przestraszyć. W końcu sterują zdalnie całymi flotami urządzeń. Skutki ataku przez AMT byłyby dla nich opłakane.

Maj 2017 - odkrycie furtki dla NSA

Równolegle z lukami bezpieczeństwa znaleziono sposób na uśpienie IME.

Wcześniej wydawało się nie do ruszenia – wszelkie próby grzebania kończyły się na tym, że komputer przez chwilę działał, ale po 30 minutach się wyłączał. Do tego sieć powiązań, zależność od fizycznych elementów, szyfrowanie… Programista płakał, jak majstrował.

Pomoc w usunięciu szpiega, paradoksalnie, przyszła za strony szpiegów. A raczej zostawionej dla nich furtki.

Okazało się, że IME posiada pewien specjalny tryb HAP (High Assurance Platform; w wolnym tłumaczeniu Platforma Wysokiego Zaufania). Jego działanie polega po prostu na tym, że IME przestaje działać.

Jak sugerują fragmenty kodu, ten specjalny tryb dodano na żądanie amerykańskiego NSA (agencji zajmującej się szpiegostwem; taki odpowiednik CIA w cyberprzestrzeni).

Możliwe że tajniacy uznali IME za miecz obosieczny i zbyt duże zagrożenie dla swoich komputerów.

Mądrzy agenci. Dzięki odkryciom badaczy każdy może być jak oni i wyłączyć u siebie IME.

Z ustaleń badaczy wynika, że aby na dobre zneutralizować Management Engine, należy kolejno ustawić bit HAP, następnie [zmienić kilka innych rzeczy].

W efekcie uzyskujemy całkowicie zneutralizowane Management Engine (…), które się nie zawiesza: HAP wyłącza ME na wystarczająco wczesnym etapie.

Źródło: artykuł z dobreprogramy.pl (skróty moje).

…Wróć. Może jednak nie każdy?

Dla przeciętnego użytkownika wyłączenie Intel ME jest praktycznie niemożliwe – zgodnie z zamysłem.

Źródło: HowToGeek (tłumaczenie moje).

W każdym razie, jeśli jesteście nieprzeciętni i nie boicie się ryzyka, możecie skorzystać ze skryptu do wyłączenia ME stworzonego przez badaczy.

Ale nie zapominajmy: nawet jeśli uda się wyłączyć ME, to usunięcie nie wchodzi w grę. Jest tak sklejony z innymi rzeczami, że bez niego komputer się nie włączy.

IME można co najwyżej uśpić. Zaśnie snem wiecznym, w komnacie w centrum naszego komputera. Być może czekając na pocałunek prawdziwej miłościpakiet aktualizacji, który go obudzi.

Późniejszy 2017 – bunt firm

Po fali skandali i odkryciu sposobu – nawet tymczasowego – na wyłączenie IME, niektóre firmy się zbuntowały. Nastąpił swoisty exodus:

- Purism, firma od początku reklamująca się chronieniem prywatności, zapowiedziała blokowanie ME na swoich laptopach.

- To samo zrobił inny producent laptopów, System76.

- Pod koniec 2017 roku również Dell dodał do oferty biznesowe laptopy z wyłączonym ME. Za dodatkową opłatą.

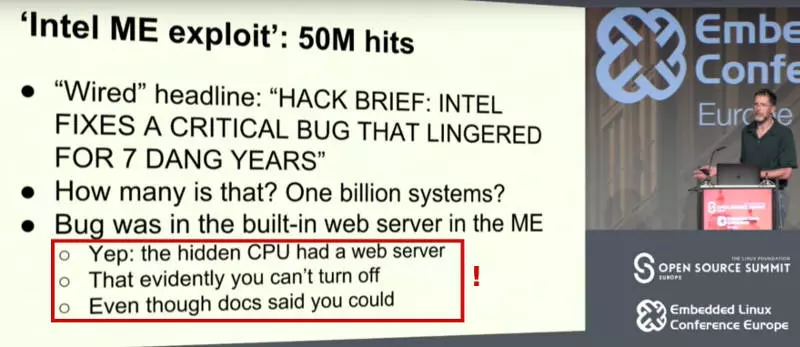

Również pracownik Google, Ronald Minnich, ogłosił na pewnej konferencji, że Google pracuje nad usunięciem ME ze swoich urządzeń.

Jego prezentacja ma wdzięczny tytuł, w wolnym tłumaczeniu „Zastąp Linuxem swój firmware pełen luk” (gdzie Linux to alternatywny system, firmware to te mini-programy, a luki odnoszą się do błędów w zabezpieczeniach).

Źródło: slajd z prezentacji Minnicha.

W prezentacji nawiązywał do głośnych historii z dziurami w zabezpieczeniach ME. Argumentował, że ten moduł jest jak niezbadana czarna skrzynka.

Usunięcie go oznaczałoby odzyskanie większej kontroli nad swoim sprzętem.

Google jak Google, ale czasem trudno się nie zgodzić.

2018 – luka w urządzeniach Apple

Pewien artykuł w The Register opisuje kolejną wpadkę z IME, tym razem u Apple.

Rosyjscy badacze odkryli, że IME posiada Tryb Fabryczny (Manufacturing Mode) dla producentów, który pozwala zmieniać pewne ustawienia IME. Jak mówią w wywiadzie:

Tryb Fabryczny jest przeznaczony do konfigurowania i testowania na etapie produkcji. Należy go zatem wyłączyć przed przejściem do sprzedaży komercyjnej.

Apple zapomniało ten tryb wyłączyć, przez co ich komputery były podatne na atak. Badacze im to zgłosili i w czerwcu Jabłkowi załatali lukę. Ale niesmak pewnie pozostał.

Jeśli umiecie korzystać z Pythona (tylko że wersji 2.7, nie powyżej 3), to możecie skorzystać ze skryptu od rosyjskich badaczy wykrywającego, czy wasz IME ma wyłączony Tryb Fabryczny.

Niedopatrzenie z winy Apple? Trochę pewnie tak, nie mam interesu w tym żeby ich bronić. Ale badacze dodają również:

Jednak ten tryb i potencjalne ryzyko nie zostały opisane nigdzie w publicznej dokumentacji Intela.

Czy to trochę nie przypomina problemów z Minixem i płytką Intela w 1981 roku? ![]() Pewne rzeczy się nie zmieniają.

Pewne rzeczy się nie zmieniają.

Redaktorzy z The Register zwrócili się do Intela z prośbą o komentarz. Rzecznik odpisał im:

Manufacturing Mode is an essential CSME design feature

(…)

End users who are concerned about the status of their systems can check with their system manufacturer.

Czyli tłumacząc na ludzki: „Smuteczek, ale nic nie zmienimy. Z pretensjami idźcie do Apple i innych składaczy komputerków”.

As always, Intel encourages end users to follow good security practices and keep their system software and firmware up to date.

„…I pamiętajcie, żeby myć ząbki po każdym posiłku”.

2020 – wyciek danych Intela

Intel mimo wszystkich skandali, podatności i odchodzących firm pozostał niewzruszony. Ani myślał usuwać IME ani wydawać procesory w wersji pozbawionej tego modułu.

Kolejny cios przyszedł w 2020 roku, kiedy z firmy wyciekł pokaźny pakiet 20 GB kodu źródłowego i dokumentów. Związanych między innymi z IME.

Intel ME Bringup guides + (flash) tooling + samples for various platforms

Intel Trace Hub + decoder files for various Intel ME versions

Źródło: Bleeping Computer

Wisienką na torcie jest notka od jednej z osób, które udostępniały pliki. Jak widać, w Intelu nie lubią silnych haseł.

If you find password protected zips in the release the password is probably either "Intel123" or "intel123". This was not set by me or my source, this is how it was aquired from Intel.

Sam ani myślę zbliżać się do tak ciemnych spraw. Być może mój bliżej nieznany kolega, który jest większym ryzykantem, spróbuje znaleźć informacje z wycieku i się wczytać. Ale póki co jeszcze szuka ![]()

W każdym razie widać, że opieranie swojego bezpieczeństwa na zatajaniu informacji może co najwyżej opóźnić ich wypłynięcie.

Gdyby w tych dokumentach były kluczowe informacje pozwalające „rozgryźć” IME, to hakerzy mieliby uciechę większą niż anioły bieszczadzkie.

2021 – Intel i Windows 11

Niedawno Intel ogłosił współpracę z Microsoftem w zakresie wprowadzania nowego Windowsa.

System dopiero zapowiedziano, więc możemy tylko spekulować. Z naszego punktu widzenia pewien niepokój może budzić jedna wiadomość:

Windows 11 ma wymagać IME do działania (źródło np. tutaj).

Co więcej, wymaga dość nowej jego wersji. W praktyce oznacza to, że wiele komputerów o wystarczającej mocy do uciągnięcia Windowsa 11, ale pozbawionych szyfrujących bajerów, nie będzie mogło ulec aktualizacji i zostanie ze starym systemem (albo pójdzie na śmietnik).

Pomijając ten fakt, ścisła współpraca tych dwóch firm mogłaby pozwolić jeszcze silniej odbierać kontrolę użytkownikom.

-

Wzajemne chronienie sobie tyłków.

Intel mógłby uniemożliwiać poprzez IME instalowanie alternatywnych systemów operacyjnych (takich jak Linux). A Windows mógłby blokować próby usuwania IME.

-

Jeszcze mocniejszy DRM.

Firmy mogłyby dogadać się z duetem Intel & Microsoft, żeby te blokowały możliwość kopiowania i przesyłania pewnych rzeczy na każdym możliwym poziomie.

-

Brak możliwości wyłączenia wkurzających funkcji Windowsa (telemetria, przymusowe aktualizacje). Próby usunięcia przechwytywałoby IME.

Czy taka czarna wizja przyszłości może się ziścić? Dużo zależy tu od Microsoftu.

Z jednej strony ma teraz duży wkład w open source i pracował m.in. nad integrowaniem Linuksa z Windowsem.

Z drugiej – niechlubną przeszłość, która doprowadziła do kar za monopolistyczne zachowania.

W kwestii Intela możemy natomiast zgadywać, znając poprzednie fakty, że raczej nie miałby oporów przed odbieraniem pewnych rzeczy szarym obywatelom.

Podsumowanie

Wychodzi na to, że nieprędko pozbędziemy się małego, lecz wszechmocnego chochlika ME z naszych procesorów.

Intelowi za bardzo zależy na jego obecności. Do tego stopnia, że nawet opór ze strony innych wielkich korpo go nie przekonał do poluzowania kontroli nad tym, co w procesorze siedzi. Poświęcając jedną relację, nawiązuje inną.

Cała ta historia jest dla mnie świetną opowieścią ku przestrodze. Mamy tu:

- wielką firmę, której klientami są inne wielkie firmy, o interesach niekoniecznie zgodnych z naszymi;

- próbę odebrania nam kontroli nad własnymi urządzeniami;

- próbę utrzymania konkurencyjności przez trzymanie różnych rzeczy w tajemnicy;

- wykorzystanie cudzego dzieła, udostępnionego na otwartej licencji, do własnych celów;

- współpracę ze służbami i dodawanie dla nich specjalnych opcji;

- drętwe PR-owe slogany o bezpieczeńśtwie, kiedy pozostałe działania zbierają krytykę.

Czy cokolwiek możemy zrobić? Niestety, poza bojkotem takich praktyk, niewiele. W przeciwieństwie do mojej serii „Internetowa inwigilacja”, gdzie kontrolujemy przeglądarkę, tutaj mamy ograniczone pole manewru.

Jest niby AMD, ale oni również mają swój odpowiednik IME. Mniej opisany i mniej skandaliczny, ale może również go kiedyś opiszę. Jest Arm (obecnie święcący triumfy w nowych komputerach Apple), ale on też ma elementy zamknięte i „czarnoskrzynkowe”.

Możemy śledzić losy firm wprost sprzeciwiających się IME – takich jak Purism, System76… A także różne wieści związane z ruchem open hardware, który próbuje stworzyć od podstaw nowe podzespoły, udostępniając publicznie wszystkie plany.

Poza tym jest jedna uniwersalna prawda, jaką możemy wynieść z historii wyłączania IME – nie ma czegoś takiego jak furtka, która przepuszcza tylko bohaterów i blokuje złoczyńców.

Specjalny wyłącznik był przeznaczony dla służb, ale zdołali go użyć badacze. Innym razem mogą to być hakerzy.

Pamiętajmy: gdy ktoś mówi, żeby zabezpieczenia zawierały lukę specjalnie dla władz (i obowiązkowo powołuje się przy tym na bezpieczeństwo, dobro dzieci itp.)… to proszę, olewajmy cwaniaka. Historia ma aż nadto przykładów na to, jak takie rzeczy się kończą.

Jeśli dotrwaliście do końca, to chylę czoła ![]() Do zobaczenia w najbliższych, raczej lżejszych wpisach.

Do zobaczenia w najbliższych, raczej lżejszych wpisach.

Był to wpis z serii Cyfrowy feudalizm