Ochrona jak w banku

Kto i jak pilnuje naszych skarbów.

OK! Tyłek mam chroniony, mogę przejść do rzeczy.

Wycieki danych to niefajna sprawa, ale pewne ich konsekwencje bolą bardziej niż inne. Na przykład utrata pieczołowicie odkładanej kasy.

Czy możemy ufać swojemu bankowi, że dobrze ją ochroni?

W tym wpisie zebrałem swoje obserwacje i przemyślenia na temat różnych zabezpieczeń, jakie stosują banki (tu na przykładzie PKO BP). Opisuję, co mogę zrobić ze swojej strony, żeby tego nie popsuć.

A na deser będą oczywiście ciemne strony – przypadki, gdy to banki zawiodły ludzi oraz wątek umacniania monopolistów ![]()

Zanim zaczniemy, jedna uwaga – oprócz tego, co omawiam, mamy również trochę zabezpieczeń za kulisami (możliwość chargebacku, wykrywanie podejrzanych transakcji przez bank, ochronę prawną w przepisach itp.).

To całkiem pomocne możliwości. Ale w tym wpisie dam im niższy priorytet.

Zakładam, że liczenie na to, że jakaś instytucja nas ocali, to ostatnia linia obrony. Pomóżmy sobie sami.

Wprowadzenie

Na warsztat wziąłem PKO BP, jednego z większych graczy.

To duży zwierz i oferują pełen wachlarz różnych rzeczy. Kartę, aplikację, przelewy przez internet (przez stronę iPKO).

Aplikacji mobilnej nie omówię, bo z niej nie korzystam. Dlaczego? Zastanowiłem się kiedyś, czy bym chciał, i uznałem że nie.

Pozostaje kilka innych rzeczy, dość różniących się pod względem zagrożenia.

-

Bankowość elektroniczna.

Można przelać pieniądze z jednego konta na inne. A także wyłączyć limity na karcie.

Złodziej musiałby jednak znać login i hasło do konta oraz mieć dodatkowy kod potwierdzający (o tym później). -

Karta płatnicza.

Pozwala płacić zbliżeniowo, wypłacać pieniądze z bankomatu, zawiera dane do płatności internetowych.

Płatność zbliżeniowa i wypłata z bankomatu wymagają PIN-u.

Przy płatności internetowej czasem trzeba przejść przez dodatkowe zabezpieczenia. Ale w najprostszym przypadku wystarczą same dane z przodu karty. -

Fizyczna wizyta w oddziale banku.

Mając dowód osobisty, można przyjść do banku i wypłacić sobie pieniądze z konta.

A także zmienić wszelkie limity na pozostałe transakcje.

Zanim przejdę do szczegółów, jedna uniwersalna porada – można ulokować większość pieniędzy w innym miejscu niż konto/rachunek na wydatki bieżące.

Jednocześnie najlepiej nie mieć przy sobie niczego, co pozwoliłoby złodziejom sięgnąć do tego większego źródła. Loginy i hasła schowane w bezpiecznym miejscu. Karta płatnicza przypisana tylko do mniejszego konta. Będziemy w dużej mierze chronieni.

Nawet gdyby ktoś nas wykiwał, to w najgorszym razie stracimy tylko sumę z mniejszego konta. Nasze główne skarby pozostaną poza zasięgiem oszustów.

Ale i tak lepiej nie stracić niczego niż cokolwiek! Dlatego teraz przejdę do sposobów chronienia swojego częściej używanego konta.

Bankowość elektroniczna

Tej poświęcę nieco więcej uwagi, bo jest tutaj parę ciekawych rzeczy do pokazania.

Jeśli oprócz moich przemyśleń chcecie oficjalne źródło, to zerknijcie np. na porady banku na temat bezpieczeństwa.

A teraz wyobraźmy sobie, że założyliśmy konto. Podczas pierwszego logowania w PKO BP ustala się kilka rzeczy:

- login i hasło

- obrazek bezpieczeństwa

- dodatkową formę weryfikacji

(mogą to być kody wysyłane SMS-em albo przez aplikację).

Omówienie zabezpieczeń

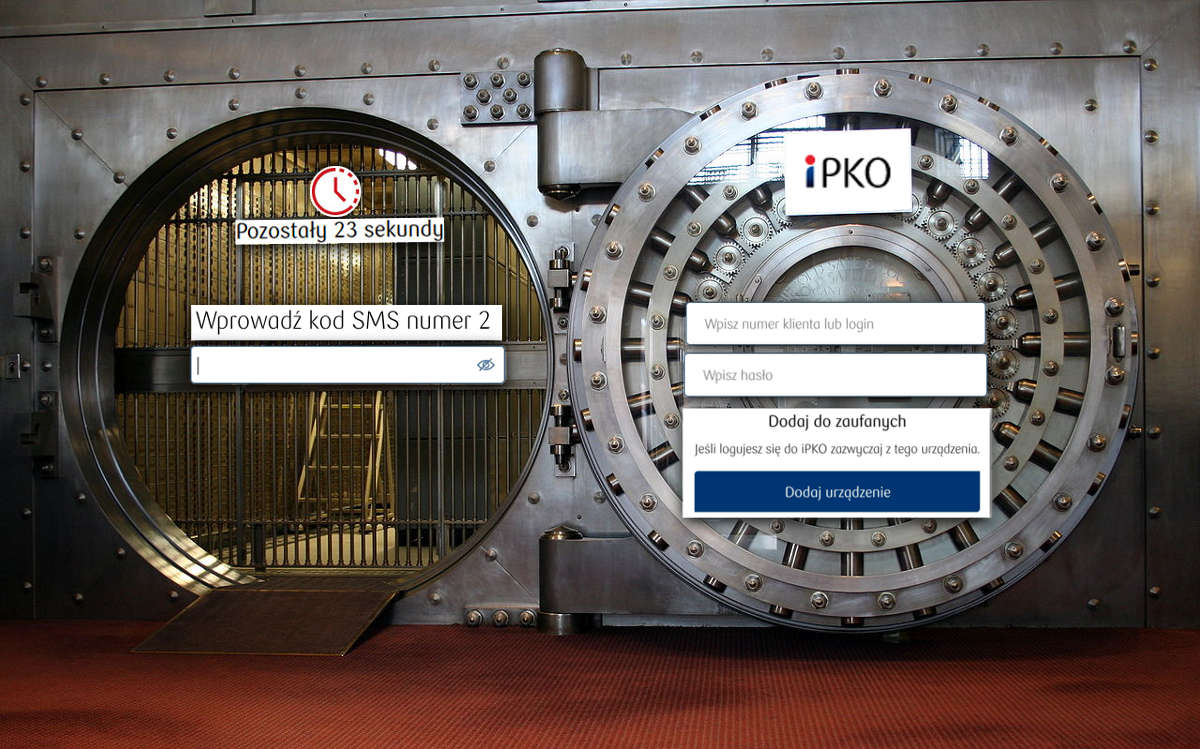

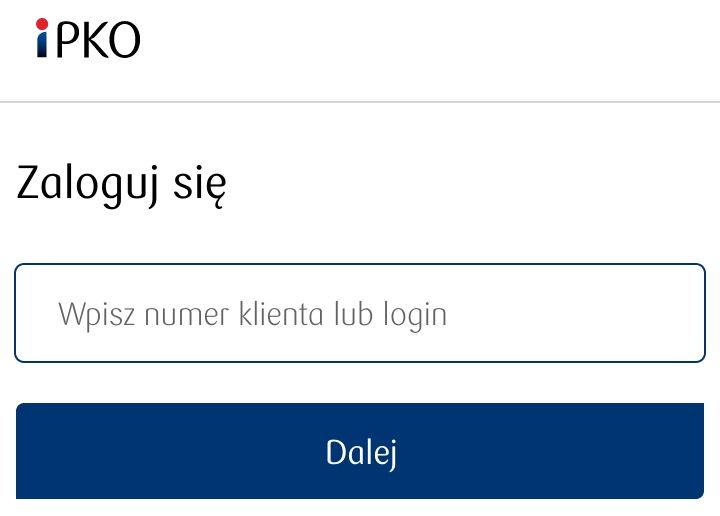

A teraz odwiedzamy stronę banku któryś raz z rzędu. Wita nas tradycyjne pytanie o login.

Ale to nie wszystko! Po wpisaniu loginu pojawia się dodatkowo pole pytające o hasło. Obok pojawia się obrazek bezpieczeństwa, który ustawialiśmy sami przy pierwszym logowaniu. Czemu on służy?

Obrazek bezpieczeństwa podczas logowania na konto w PKO BP. Zmieniony przeze mnie.

Obstawiam, że to zabezpieczenie przeciw phishingowi (wyłudzeniom z użyciem fałszywej strony).

Ktoś może łatwo stworzyć stronę identyczną z wyglądu jak oryginalna bankowa. Wtedy, gdyby pola na login i hasło były od razu w pierwszym oknie, ofiara mogłaby je po prostu wpisać (a one trafiłyby do złodziei).

Dzięki podzieleniu interakcji na etapy (login → sprawdzenie czy pojawia się wcześniej ustawiany obrazek → hasło), bank nas nieco „uczy” czujności. Sami go weryfikujemy między podaniem loginu a hasła.

Tylko nasz prawdziwy bank wie, jaki mamy obrazek. Zatem, gdyby ten się nie wyświetlał albo nie zgadzał, to znaczy że coś jest nie tak.

Oczywiście to wymaga też naszej czujności. Jeśli dostaniemy fałszywą stronę i nie zwrócimy uwagi na to, że brakuje obrazka albo wyświetla coś innego, to nas okradną.

Zresztą taka metoda na podstawioną stronę i liczenie na naszą nieuwagę to podobno jedno z najczęstszych oszustw.

Niedawno było głośno o szwindlu polegającym na fałszywym SMS-ie od OLX, informującym o konieczności dopłacenia za paczkę. W takich wiadomościach były właśnie linki do podrobionych stron.

Kiedy ofiary zaczynały tam wpisywać dane, to te na żywo leciały do oszustów. A ci po swojej stronie wpisywali je na stronie prawdziwego banku – tyle że wykonując nie jeden przelew, a pełne przejęcie konta.

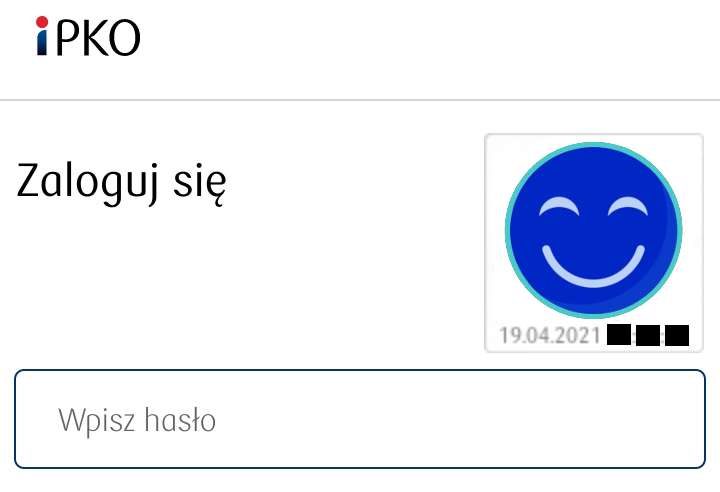

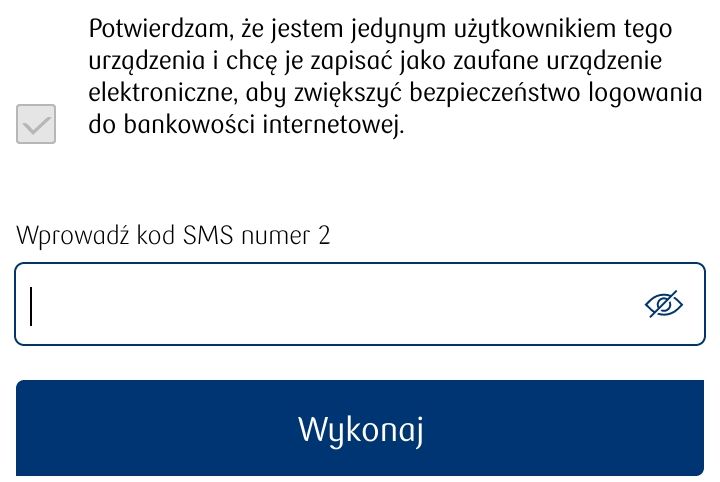

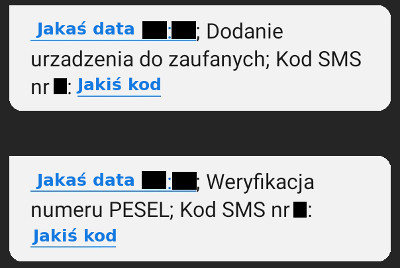

Jest jeszcze jedno zabezpieczenie! Jeśli używamy innego komputera albo przeglądarki niż zwykle, to bank może nas poprosić o dodatkowy kod potwierdzający (który otrzymamy w takiej formie, jaką wcześniej wybraliśmy – np. jako SMS-a albo kod wyświetlany w aplikacji).

Jak to robi? Trzyma w swojej bazie informacje o tym, jaki identyfikator urządzenia (user agent) mieliśmy, gdy go wcześniej odwiedzaliśmy. Jeśli tym razem przyjdziemy z innym, nieznanym, to prosi o weryfikację.

Potem przepuści nas na stronę główną naszego konta. Niezależnie od tego, czy wcześniej wymagał weryfikacji, na pewno będzie jej wymagał teraz, gdybyśmy próbowali:

- podejrzeć większość danych (PESEL, nr dowodu, nr telefonu, adres mailowy);

- podwyższyć limity na karcie;

- dokonać przelewu;

- zobaczyć transakcje starsze niż 3 miesiące;

- …albo zrobić szereg innych rzeczy, których robić nie próbowałem.

I wyśle nam odpowiednie SMS-y. Każdy z nich zawiera na końcu kod, który musimy wpisać w pole.

Słowem: prawie wszystko chronione dodatkowym kodem.

Właściwie jedyne informacje, jakie są tam niezasłonięte, to nasze imię i nazwisko, podany adres kontaktowy, stan konta i po kilka cyfr z pozostałych numerów.

Oczywiście złoczyńcy, którzy w ten czy inny sposób zobaczą stronę naszego konta, nadal by mogli coś zrobić z tymi informacjami. W najprostszym przypadku: ocenić po stanie konta, czy warto odwiedzić nasz adres. A potem to zrobić. Z bejsbolami.

W wariancie mniej barbarzyńskim: zadzwonić do nas, podając się za pracowników banku. Podać kilka z tych widocznych cyfr (na przykład fragment numeru PESEL), żeby brzmieć wiarygodnie – w końcu mało kto się spodziewa, że znają je z konta. Po uśpieniu czujności mogą spróbować coś wyłudzić.

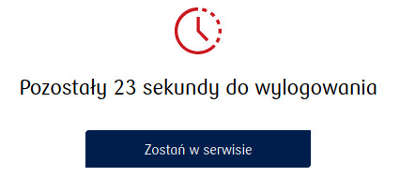

Kolejne zabezpieczenie to licznik czasu. Jeśli przez 5 minut jesteśmy na jednej stronie, to nas wyloguje.

Ta bardziej oczywista sytuacja, przed którą ma to chronić, to pewnie korzystanie z banku na publicznym komputerze i zostawienie się na zalogowanym koncie.

Za kulisami zapewne jest więcej tych zabezpieczeń – coś związanego z czyszczeniem plików cookies, coś z pamięcią podręczną (np. czy w jakiś sposób pilnują, żeby złodziej nie odczytał z niej naszego obrazka bezpieczeństwa, żeby później go użyć?). Ale ten temat dopiero zgłębiam, więc nie będę się wypowiadał.

Jak można się chronić

Podsumowując: przy bankowości internetowej najprostsza droga do zaszkodzenia nam wymagałaby loginu, hasła i dostępu do dodatkowego kodu potwierdzającego (czyli np. posiadania naszego telefonu).

Moim zdaniem powinny pomóc dość oczywiste rzeczy:

- Odwiedzać stronę tylko przez własne zaufane urządzenie i najlepiej przez własną sieć / hotspota (wiem że to drugie nie zawsze jest realne; ale niech chociaż urządzenie będzie własne).

- Nigdzie nie zapisywać danych do logowania; trzymać je tylko w głowie albo w menedżerze haseł.

- Pamiętać prawdziwy adres strony banku i patrzeć, czy ten w przeglądarce się zgadza.

- Pamiętać, jak powinien wyglądać proces logowania i obrazek bezpieczeństwa.

Wszystko to takie oczywiste porady, zresztą widziałem je w poważniejszych źródłach. Mam też kilka bardziej abstrakcyjnych.

Jeśli używamy bardziej niszowego systemu albo przeglądarki (np. Linuxa + Opery) i ustawimy takie urządzenie jako zaufane, to być może utrudnimy oszustom „trafienie”.

Dlaczego? Wyobraźmy sobie, że zdobyli nasz login i hasło, bo zapisaliśmy je gdzieś na kartce (karny jeżyk dla nas!). Ale nie wiedzą, jaki mamy komputer, więc muszą próbować na swoim.

Jeśli ich system i przeglądarka okażą się inne niż nasze, to ich zablokuje dodatkowa weryfikacja.

Tym niemniej, jeśli zarówno oni, jak i my korzystamy z najpowszechniejszego zestawu Windows 10 + nowy Chrome, to mają większą szansę na trafienie.

Kolejna sprawa, też z tym związana – na stronie banku można czasem czyścić listę urządzeń zaufanych.

Trzymajmy tam tylko te, których faktycznie używamy. Jeśli często zmieniamy przeglądarkę (np. aktualizując) i stale dodajemy nową do zaufanych, to oszust „strzelający” z urządzeniem będzie miał większe szanse trafienia.

Poza tym fajnie by było coś zrobić z tym adresem domu widocznym na stronie… W żadnym razie nie namawiam do podania fejka (bo na ten adres to jednak wysyłają karty; poza tym jeszcze kogoś niewinnego by się zasypało spamem).

Ale gdyby ktoś przypadkiem miał wolny prawdziwy adres do dyspozycji, na przykład domek letni na skraju Polski… ![]()

Karta płatnicza

Jeden drobny przedmiot dający wiele możliwości.

Wyobraźmy sobie, że ją straciliśmy. Na przykład zapomnieliśmy wyjąć z automatu biletowego, zabrać z lady przy kasie, zgubiliśmy cały portfel. Oczywiście kradzież też wchodzi w grę.

Adwersarze, którzy wejdą w jej posiadanie, mogą próbować nam dokuczyć na kilka sposobów.

Płatności zbliżeniowe bez PIN-u

Są najprostsze, bo wystarczy mieć kartę i przykładać ją do czytnika. Zero zabezpieczeń.

Ale nie są też szczególnie groźne. Na jedno dotknięcie wykona się płatność zwykle tylko do kwoty 50 zł (w czasie pandemii ten limit zwiększono do 100 zł).

Można spekulować: a gdyby oszuści zdobyli naszą kartę, naszykowali sobie dziesiątki terminali i po kolei ją do nich przykładali, trzymając się poniżej progu PIN-u?

Na szczęście raczej nie ma takiego zagrożenia.

Po pierwsze, pytanie o PIN pojawia się nie tylko przy transakacjach przekraczających wspomniany próg, ale również ogólnie przy co piątej (wyszukać Transakcje zbliżeniowe), nawet drobniejszej transakcji.

Po drugie, zdobycie własnego terminala to nie taka prosta sprawa. Trzeba założyć firmę i zawrzeć na nią umowy z organizacjami płatniczymi.

Poza tym kasa nie trafi do właściciela terminala od razu po sczytaniu naszej karty. Przez chwilę tkwi w zawieszeniu. Jeśli pojawi się podejrzenie oszustwa, to jej przekazanie można zablokować.

Wniosek: zakupy zbliżeniowe na nasz koszt to raczej niewielkie zagrożenie.

Ktoś mógłby co najwyżej kupować sobie parę flaszek na dzień. Stopniowo „wykrwawiając” nas z kasy, dopóki nie zablokujemy karty.

Dlatego warto od razu ją zablokować, na przykład przez stronę banku. Żeby złodziejaszek nie zdobył nawet flaszki pocieszenia.

Płatności i wypłaty z PIN‑em

Mając kartę oraz PIN, przeciwnik zyskuje nowe możliwości. Może wydawać większe kwoty podczas płatności zbliżeniowej albo wypłacić pieniądze z bankomatu.

Żeby się przed tym chronić, powinniśmy przede wszystkim nie trzymać PIN-u w tym samym miejscu co karty.

Na przykład na kartce w tym samym portfelu. Nie. Trzymajmy go tylko w głowie.

Poza tym napastnik ma trzy próby, żeby podać PIN, zanim karta zostanie zablokowana. W akcie desperacji może spróbować strzelać w coś częstego. Utrudnijmy mu trafienie.

Dlatego nie ustawiałbym jako PIN-u najłatwiejszych kombinacji: 1234 albo czterech identycznych cyfr (jak 1111).

Jeśli jednak zdobędzie PIN – w ten czy inny sposób – kolejną linią obrony (zarówno dla płatności zbliżeniowych, jak i dla bankomatów) są limity ustalone dla naszej karty.

Moim zdaniem warto ustawić jak najniższe, dopasowane do naszych przeciętnych wydatków. Dodatkową zaletą takiego zaciskania pasa będzie fakt, że może to zapobiec nieprzemyślanym zakupom ![]()

A gdy trzeba sypnąć większym groszem, to można po prostu chwilowo zwiększyć limit przez stronę banku. Albo płacić w gotówce noszonej na czarną godzinę.

W przypadku PKO BP limity można zmienić, logując się na konto iPKO. I wybierając Moje produkty > Karta > (wybrać kartę) > Szczegóły i zarządzanie kartą > zmień limity.

Każdą zmianę trzeba następnie potwierdzić w wybrany przez nas sposób (SMS / przez apkę / inny).

Płatności internetowe

Oprócz chipa, który pomaga przy bankomatach i płatnościach zbliżeniowych, na karcie mamy też kilka wytłoczonych lub zapisanych liczb:

- numer karty,

- imię i nazwisko właściciela,

- datę ważności,

- numer CVV2 (na odwrocie karty).

Zdjęcie karty to przykład ze strony PKO, z fałszywymi danymi; ale i tak zakryłem.

Dzięki tym danym posiadacz karty może kupować różne rzeczy przez internet.

Czasem stykałem się oprócz tego z zabezpieczeniem zwanym 3DSecure.

Polega ono na tym, że po wpisaniu danych z karty trzeba jeszcze potwierdzić transakcję przez swój bank.

Cały proces jest dokładnie taki sam, jak przy robieniu przelewu ze swojego konta (tyle że danych odbiorcy nie wpisujemy sami; są już uzupełnione odpowiednio do zakupu).

Niestety nie zawsze jest tak fajnie. Czasem, co odkryłem ku swojemu zdziwieniu, do kupienia czegoś przez internet mogą wystarczyć dane z przodu karty.

Po pierwsze, wspomniane 3DSecure nie jest wymagane. Co już wcześniej zauważyłem podczas kupowania biletów na RyanAira i WizzAira (jedni wymagali, drudzy nie).

Bardziej zaskoczyło mnie to, że numer z odwrotu również nie jest wymagany.

Okazuje się, że obie rzeczy są dobrowolne. Tyle że, nie wdrażając 3DSecure i kodu CVV2, firmy rzekomo biorą na siebie większą odpowiedzialność i w przypadku wniesienia reklamacji mamy dużą szansę odzyskania pieniędzy. Większość z nich woli się tak nie narażać i wprowadza zabezpieczenia.

Ale taki Amazon już nie. Z jakiegoś powodu woli brać ewentualne straty na klatę, byle zakupy szły szybciej.

Z jednej strony można to wykorzystać. Gdyby ktoś nieuczciwy odczytał przód naszej karty i coś kupił przez Amazon na nasz koszt, to powinniśmy mieć mocne argumenty w sprawie o odzyskanie kaski.

Z drugiej: musimy najpierw się zorientować, że nas okradziono. A potem to zgłosić, powalczyć o swoje. Nie każdy ma tyle woli.

Poza tym przypomnę, że w tym wpisie poleganie na instytucjach to ostatnia linia obrony.

Dlatego, jeśli chcemy wziąć sprawy we własne ręce i chronić się przed „podglądaczami karty”, do głowy przychodzi mi prowizorka: zaklejenie części danych z przodu karty czarną taśmą. Żeby wyglądała trochę tak jak na wcześniejszym obrazku.

O ile nie oddamy komuś karty na dłużej, to nie odczyta danych.

Poza tym to zabezpieczenie tymczasowe i łatwo je odkręcić, gdyby było trzeba. Gdyby ktoś się na przykład obawiał, że zaklejona karta utknie w szczelinie bankomatu, to można po prostu odkleić taśmę przed jej włożeniem.

Kolejna linia obrony to limit dzienny dla płatności internetowych. Ustawiany analogicznie jak te z poprzedniego punktu.

No i, jeśli już koniecznie chcemy dać się uratować bankowi, jest też opcja reklamacji (chargebacku).

Wizyta w oddziale banku

Tracąc portfel, często oprócz karty można stracić dowód osobisty.

A dowód to taki klucz uniwersalny do banku.

Co nam po wszelkich zabezpieczeniach, limitach itp., jeśli ktoś może przejść się do okienka i je po prostu wyłączyć?

Mając sam dowód, bez karty płatniczej, musiałby szukać banku na chybił-trafił (chyba że gdzieś w internecie wiszą dane łączące nasz numer konta z imieniem i nazwiskiem).

Jeśli ma również kartę, bo na przykład zgarnął cały nasz portfel, to tę sprawę ma z głowy – na karcie jest nazwa banku.

Podobno w bankach patrzą, czy wygląd zgadza się z tym z dowodu. Zatem złodziej, mając nasze zdjęcie z dowodu, może się odpowiednio wystylizować i ruszyć do najbliższego oddziału.

Źródło: Remake Final Fantasy VII.

Owszem, podobno w banku jest jakaś weryfikacja „na oko/podpis”. Ale trzymajmy się prawa Murphy’ego – załóżmy, że akurat przy „naszym” oszuście osoby z okienka będą miały zły dzień i wszystko przepuszczą.

Pierwsze i oczywiste – po zgubieniu dowodu jak najszybciej go zastrzegamy. Można na poziomie ogólnym, można na poziomie banku. W przypadku PKO BP da się to zrobić choćby przez SMS.

Na stronie PKO BP znalazłem informację, że od 2018 r. również podczas osobistej wizyty trzeba pokazać dodatkowy kod potwierdzający.

Niektórzy mogą krytykować – bo babci utrudnia życie – ale moim zdaniem to bardzo dobra wiadomość. Nie wystarczyłby jeden plastikowy kartonik, żeby nas okraść ze wszystkiego.

Jeśli jednak założymy, że nie możemy liczyć na żadne zabezpieczenia ze strony banku, a zastrzec dowodu nie zdążymy, to jego utrata = pewna utrata pieniędzy.

Wtedy człowiekowi ostrożnemu zostaje jedno rozwiązanie – w miarę możliwości nie nosić przy sobie dowodu.

Dotąd kojarzyłem skądś opinię, że „każdy musi mieć dowód osobisty” (albo będzie kara). Ponoć na szczęście nie jest aż tak źle. Mieć wyrobiony owszem, rzekomo trzeba, ale według Dziennika Prawnego nie trzeba go przy sobie nosić.

Oczywiście nie możemy zostać ukarani za brak posiadania dokumentu tożsamości, (…) do potwierdzenia naszej tożsamości wystarczy także prawo jazdy lub inny dokument ze zdjęciem i kompletem danych. Nie może być to jednak karta identyfikacyjna z zakładu pracy, czy bilet miesięczny. Przydatna będzie jednak legitymacja szkolna lub studencka.

Oprócz tego, o czym Dziennik Prawny tu nie pisze, można trzymać e-Dowód w telefonie (tylko że to z kolei powierzanie tej cennej rzeczy jednemu urządzeniu…).

Piszą za to, że mogłoby być nieprzyjemnie, gdyby policji szwankował system, a my nie mielibyśmy innego dokumentu. Wtedy będzie chwila posiadówki na komendzie, aż ustalą tożsamość.

jednak czy perspektywa zatrzymania przez policję nie jest czymś w rodzaju kary?

Na to pytanie sami musimy odpowiedzieć. Jeśli mamy któryś z tych innych, mniej wrażliwych dokumentów, to sprawa jak dla mnie jest jasna i najlepiej je nosić zamiast dowodu.

Zresztą tak subiektywnie: gdyby państwo wymagało noszenia przy sobie czegoś wrażliwego, narażając nas na złodziejaszków, to byłby dobry moment na trochę obywatelskiego nieposłuszeństwa ![]()

W ten sposób omówiliśmy trochę zagrożeń zewnętrznych. Czas na ciemniejsze strony samych banków.

Ciemne strony

Zawsze jakieś muszą być, prawda? W przypadku banków tymi bardziej oczywistymi jest w moich oczach wykłócanie się z klientami i próba przypisania im rażącego niedbalstwa. Mniej oczywiste to uzależnianie się od naszych starych znajomych, korporacji z USA.

Wpadki i opór ze strony banków

W tym wpisie przyjąłem założenie „nie ma co liczyć na bank, pomóżmy sobie sami”.

Z jednej strony to eksperyment myślowy, ale z drugiej – miałem pewne przesłanki, żeby jednak nie do końca ufać bankom.

Przede wszystkim same czasem promowały nieodpowiedzialne zachowania. Taki mBank kiedyś w ramach konkursu w mediach społecznościowych poprosił klientów o pochwalenie się zdjęciami kart.

Brzmiałoby to nieco mniej groźnie, gdybyśmy wierzyli że nas chroni kod z tyłu karty… Ale teraz już wiemy, że on wcale nie daje gwarancji. Zwłaszcza gdyby złodziej chciał coś kupić przez Amazona.

Kolejna sprawa to zderzenie prawa z rzeczywistością.

Oficjalnie bank powinien w ciągu dnia zwrócić nam skradzione pieniądze. Mimo to zdarzało się, że banki powoływały się na rażące niedbalstwo klienta – czyli jedyną furtkę, która pozwala im uniknąć prawnego obowiązku.

Jak podaje Niebezpiecznik, zrobiły tak m.in. omawiany tutaj PKO BP i Santander.

PKO BP nazywał rażącym niedbalstwem podanie danych na fałszywej stronie. Czyli de facto złapanie się na oszustwo. Mimo że zwykle jako rażące niedbalstwo rozumie się działanie celowe, np. publikowanie szerszemu gronu odbiorców swoich danych bankowych.

W podobny sposób zasłaniał się Santander. Po tym, jak komputer klienta został zainfekowany wirusem i poszły przelewy do oszustów, prawnicy banku stwierdzili w piśmie:

w zapisach systemowych posiadanych przez bank odnotowano zarejestrowane użycie instrumentu płatniczego oraz jego uwierzytelnienia (użyto NIK-u, PIN-u oraz SMS-kodu). W ocenie banku stanowi to przesłankę do uznania prawidłowej autoryzacji transakcji.

Czyli tak trochę „Konto jest od przelewów. Jeśli ktoś zrobił przelew, to wszystko jest OK”. A że to akurat był wirus? Peszek.

Owszem, według wpisu Niebezpiecznika sądy orzekały często na korzyść klientów. Co nie zmienia faktu, że przed odzyskaniem pieniędzy musieli poświęcić trochę czasu na użeranie się z własnymi bankami.

Czasem odzyskamy forsę łatwo (bo dla banku sprawne rozwiązanie problemu to dobry PR), innym razem po długiej walce (bo jednak bank woli nie pokrywać straty ze swojej kieszeni). Skąd mamy wiedzieć, który scenariusz nam wypadnie?

Stąd moje podejście – nim zaczniemy polegać na innych, ochrońmy siebie.

Utrwalanie duopolu Google i Apple

Aplikacje bankowe wydają się dość wygodnym sposobem płatności.

Niestety, niektóre z nich pod płaszczykiem bezpieczeństwa utrudniają życie.

To dlatego, że stawiają wymagania telefonom, na których się ich używa. Są je w stanie spełnić tylko urządzenia „grzeczne”, bez modyfikacji, od dobrze zakorzenionych korporacji. A tak się składa, że w niektórych przypadkach ludzie jednak majsterkują:

-

Przypadek pierwszy to rootowanie (na iPhone’ach jailbreak).

Mówiąc prosto, każdy smartfon to pełnoprawny komputer. Ale nałożone są na niego pewne sztuczne ograniczenia (ktoś jeszcze pamięta, czym był sim lock? To coś podobnego).

Rootowanie pozwala te ograniczenia usunąć, odzyskać część kontroli nad naszą komórką i na przykład zablokować wścibskim domyślnym aplikacjom łączność z internetem. -

Przypadek drugi to zmiana systemu operacyjnego na telefonie. Na przykład alternatywami dla Androida są GrapheneOS albo LineageOS. Są oparte na publicznym kodzie Androida, więc działają podobnie. Ale dają ludziom funkcje, których pierwotny Android nie daje (np. niezależność od usług Google’a).

-

Przypadek trzeci to całe telefony oparte na innych systemach, głównie Linuksie. Ich przykłady to PinePhone i Librem. Na razie dopiero pojawiają się wersje beta, ale docelowo mają dać użytkownikom jak najwięcej kontroli nad własnymi telefonami.

Działania aplikacji bankowych aktywnie utrudniają życie takim projektom.

Po pierwsze, niektóre apki wykrywają roota i czasem nie chcą się uruchomić, jeśli go odkryją. I tak, dotyczy to również aplikacji PKO.

Niektóre są jeszcze gorsze – korzystają z usługi od Google zwanej SafetyNet.

To dogłębna weryfikacja telefonu. Wykrywa wszelkie modyfikacje, takie jak rootowanie albo inne systemy. Jeśli użyje się czegokolwiek innego niż system od producenta, to nie przejdzie się weryfikacji.

Co gorsza, SN wykorzystuje fizyczny element wewnątrz telefonu, więc żadnym programem się jej nie ominie.

Majsterkowanie z własnym telefonem, włączanie w nim nowych opcji to nic złego. Robimy to z własnej woli. To wręcz realizacja podstawowej wolności.

A jednak niektóre banki z tym walczą, dają się skusić rzeczom takim jak SafetyNet. Z ich punktu widzenia to zdjęcie z siebie odpowiedzialności za straty klientów, łatwe wyjście.

Argumentują, że to „ochrona przed hakerami”. Nie wspominają, że ataki hakerskie na telefon to sprawy rzadkie, więc mało kogo tym ratują. A swobodę odejścia od wielkich firm odbierają wszystkim.

Cała sytuacja prowadzi do tego, że – świadomie lub nie – niektóre banki blokują wszystko poza systemami od Google’a i Apple, podtrzymując oligopol.

Na razie wszelkie alternatywne telefony, jak Librem i PinePhone, dopiero raczkują.

Ale już teraz widać, że przez działania banków (i podobnych antymajsterkowiczów) będą miały pod górkę i być może nigdy się szerzej nie przyjmą.

Jakiś klient je kupi. Ale tu jedna aplikacja nie będzie działała, tam inna. Producent chciałby to naprawić, ale nie ma jak. Autorzy aplikacji nie pójdą mu na rękę (bo za mały gracz), Google nie zluzuje wymagań (bo to konkurencja).

Jeśli klient jest niecierpliwy (a niestety wielu jest), to po prostu zmieni produkt. Gdy zrobi tak więcej osób, to alternatywny producent zamknie interes.

W takich warunkach leśne dziadki elektroniki nigdy nie odejdą, nawet gdyby pojawił się konkurent z dobrym i świeżym pomysłem.

Jak przy takim nastawieniu cokolwiek ma się zmienić? ![]()

Ciemne strony bankowości to również kwestia zachowań monopolistycznych Visy i MasterCarda (oczywiście obu prosto z USA). Ale to sprawa na cały osobny wpis.

Funkcję podobną do SafetyNet w większych komputerach może pełnić Intel Management Engine, opisany w moim poprzednim wpisie. Tam również fizyczny element wewnątrz urządzenia pozwala zablokować alternatywne rozwiązania.

Podsumowanie

Powyżej trochę popatrzyłem na różne elementy dużego współczesnego banku i sposoby na niestracenie kasy. Mam nadzieję, że parę informacji Was zaciekawiło i wyszło poza ogólne porady.

Szczerze mówiąc, wiele z tych rzeczy wiąże się ze zdrowym rozsądkiem. „Nie zdradzać więcej niż trzeba”. „Nie wkładać wszystkich jajek do jednej kobiałki”.

Mam cień nadziei, że stopniowo to wszystko będzie przenikało do szerszej świadomości, a oszustów spasionych cudzym kosztem czeka zmiana branży. Na przykład na żebraczą.

Jeszcze bardziej liczę na to, że świat bankowości będzie szedł bardziej w stronę otwartych rozwiązań i ułatwień, a mniej w stronę spychania ludzi ku garstce wybranych systemów.